书名:无线隐蔽通信调制与检测技术

ISBN:978-7-115-62921-0

本书由人民邮电出版社发行数字版。版权所有,侵权必究。

您购买的人民邮电出版社电子书仅供您个人使用,未经授权,不得以任何方式复制和传播本书内容。

我们愿意相信读者具有这样的良知和觉悟,与我们共同保护知识产权。

如果购买者有侵权行为,我们可能对该用户实施包括但不限于关闭该帐号等维权措施,并可能追究法律责任。

著 刘光杰 田 文 刘伟伟 黄书华 等

责任编辑 杨 凌

人民邮电出版社出版发行 北京市丰台区成寿寺路11号

邮编 100164 电子邮件 315@ptpress.com.cn

网址 http://www.ptpress.com.cn

读者服务热线:(010)81055410

反盗版热线:(010)81055315

本书针对无线隐蔽通信中的调制与检测技术进行了详细介绍,内容主要来自作者团队多年来在该领域积累的研究成果,涵盖了无线隐蔽通信的模型、调制方法以及检测方法。全书的主要内容包括星座图调制类无线隐蔽通信调制技术及其在多播场景和 MIMO 场景下的应用,以及幅值识别、相位识别、相关性识别和图像表征识别等特征识别技术在迅速、精准区分载密无线信号与正常无线信号方面的应用,以在不同的无线隐蔽通信场景下发现隐蔽通信活动。

本书不仅可作为通信、计算机等相关专业研究生的参考书,也可为进行相关方向研究的人员提供参考。

近年来,随着以5G为代表的无线通信技术的迅速发展与广泛应用,无线通信安全事关军事、经济、情报等各个领域,已成为国家安全的重要组成部分。无线隐蔽通信技术是一种基于无线信号秘密承载信息的安全通信技术,因其在对抗通信监管方面的优势而备受关注。作为一把“双刃剑”,与之相对应的无线隐蔽通信检测技术同样需要予以开展同步研究。

“十三五”与“十四五”期间,在我国的国家重点研发计划、国家自然科学基金等各级重要科技计划中,均对无线隐蔽通信方向进行了较大力度的资助。无线隐蔽通信技术与移动通信技术、信息论、检测技术等紧密关联,公开发表的关于无线隐蔽通信的论文数量逐年上升,且已涌现出了诸多优秀成果与示范系统。随着无线通信技术的不断进步,当前无线隐蔽通信的内涵不断扩大,隐蔽通信信道的构造及其检测方面的对抗将日趋复杂与多样。

无线隐蔽通信信道的调制与检测是无线隐蔽通信领域关注的两个重要问题。前者的目标在于如何有效平衡通信速率、通信可靠性以及抗检测性,达到在不同应用场景(如多播场景和MIMO场景)对抗条件下的最佳综合性能。后者的目标在于如何在开放信道中有效侦测无线隐蔽通信行为的存在,具体来说,本质是利用幅值识别、相位识别、相关性识别和图像表征识别等特征识别技术,将载密无线信号与正常无线信号迅速、精准地区分开来,达到在不同的无线隐蔽通信场景下发现隐蔽通信活动的作用。

本书分两个部分来具体介绍。第一部分聚焦无线隐蔽通信调制技术,对应第1~6章:第1章概述了无线隐蔽通信技术的由来,并梳理了现有的技术分类和发展趋势;第2章介绍了典型的星座图调制类无线隐蔽通信模型,具体包含单一星座点调制、多星座点联合调制以及多播场景和MIMO场景下的通信方法;第3章介绍了高隐蔽星座图调制方法,分析了分布匹配和模型拟合两种调制方法;第4章介绍了高可靠星座图调制方法,包含模拟混沌扰动和分区调制两种方法;第5章介绍了MIMO场景中的星座图调制类无线隐蔽通信方法,并分别基于预编码和CSI抖动进行了介绍;第6章介绍了多播场景中的无线隐蔽通信方法,主要面向多种接入方法进行介绍。第二部分聚焦无线隐蔽通信调制信号的检测技术,对应第7~12章:第7章概述了无线隐蔽通信检测技术,包括技术的分类和检测模型;第8章介绍了基于幅值、相位统计分布的无线隐蔽通信检测方法,并基于软件定义无线电平台实现可靠性验证;第9章介绍了基于自相关特性的无线隐蔽通信检测方法,并对比了码元长度、相关系数和相对信噪比对检测准确率的影响;第10章介绍了基于深度学习的无线隐蔽通信检测方法,通过构建双通道卷积神经网络实现对无线隐蔽通信信号的有效检测;第 11 章介绍了基于多侦测天线联合分析的无线隐蔽通信检测方法,分析了正常通信和隐蔽通信信道之间的残差信号相关性;第12章介绍了MIMO场景下的无线隐蔽通信检测方法,分析了不同MIMO模式场景下的检测准确率。

本书不仅是作者团队在无线隐蔽通信领域多年来研究成果的梳理与提炼,也凝聚了团队在该领域众多研究工作的心血。本书作者团队是国内较早开展无线隐蔽通信研究的团队之一,从2008年起即从事无线隐蔽通信技术的研究,承担了该研究领域的20余项国家级、省部级研究课题,包括国家重点研发计划项目、863计划项目、国家科技支撑计划项目、国家自然科学基金项目等。本书第1~4章由刘光杰执笔,第5~7章由田文执笔,第8~9章由刘伟伟执笔, 第10~12章由黄书华执笔。刘光杰负责全书的组织、整理和统稿。本书研究成果受到国家重点研发计划项目(课题编号:2021QY0702、2019QY1203)、国家自然科学基金项目(项目号:U21B2003、62072250、U1836104、61602247)、江苏省高等学校基础科学(自然科学)研究面上项目(项目号:23KJB120007)和江苏省科技计划专项资金(基础研究计划自然科学基金)项目(项目号:BK20230415)等的支持,在此表示感谢!

由于作者水平所限,书中不足和疏漏之处在所难免,敬请同行专家和广大读者批评指正!

作者

2024年4月于南京

近年来,随着无线局域网(Wireless Local Area Network,WLAN)、第四代移动通信(Fourth Generation,4G)技术的全面普及以及第五代移动通信(Fifth Generation,5G)技术的快速商用,以电磁波为传输介质的无线通信已成为当前民众接入互联网的主流通信方式。根据《2022 年通信业统计公报》[1]和第 52 次《中国互联网络发展状况统计报告》[2],2022年5G用户总数已逼近固定互联网宽带用户数,且移动互联网接入流量达2.618×1011GB。无线通信已遍布人类生活的各个角落,然而,电磁波作为传输介质的开放特性使得无线通信信号很容易被第三方拦截和窃听[3],进而导致通信用户隐私乃至通信内容泄露等安全问题。自2018年以来,公安部门已破获多起利用无线嗅探设备实施网络盗窃的案件[4-8]。这些案件中,犯罪分子通过非法手段获取受害人手机号码信息后,利用无线嗅探设备窃取短信验证信息,登录受害人账户盗取资产[9-14]。这类未授权的第三方通过信号层面的侦听获取通信内容的行为严重危及无线通信安全。更加值得注意的是,军事通信领域的无线通信安全受到无线侦听及拦截等手段的威胁更甚。全球范围内主要国家在电磁空间的博弈日趋激烈,在强电磁对抗条件下实现军用无线通信的高安全性及高可靠性,对于我国电磁空间作战能力的提升具有重要的意义。

无线通信中的攻防对抗由来已久,面对无线信号侦听技术的威胁,加密、扩频通信、猝发通信、方向调制等技术早已被应用到各类通信场景中,以保障无线通信安全。历史最悠久的加密技术的安全性体现在可掩盖通信内容明文信息使其不被泄露给第三方[15-18]。将加密技术应用至无线通信模型中时,发送方利用密钥对通信明文信息进行加密后将其传输给接收方,接收方根据共享的加密方法及密钥解密得到该明文信息,而未授权的第三方在未掌握密钥的情况下,由于计算能力限制无法获取该明文信息。扩频通信技术起源于第二次世界大战时期,其通过减小无线信号频域的功率来减小信号被第三方截获的概率,从而确保无线通信安全[19-24]。发送方利用扩频通信技术将无线信号分散在宽频带上传输,在保持通信容量不变的前提下减小信号的功率谱密度,使得各频率上的信号功率小于噪声基底,而第三方由于未掌握扩频因子,因此很难截获通信信号。猝发通信技术则是从缩小时间跨度出发,通过缩短无线信号时域长度来减小信号被第三方截获的概率,从而提高无线通信的安全性[25-29]。发送方利用串/并变换技术将通信信号变换为多路并行信号,以很高的传输速率在随机时刻集中传输,在保持通信容量不变的前提下减少信号的传输时间,同时,每次猝发通信随机的起始时间使信号在时域上具有不可预测性,第三方很难截获通信信号。方向调制技术则是从角度压缩出发,通过波束成形和人为噪声等处理手段使得第三方截获的通信信号被严重干扰而无法解调出有用信息,从而提高无线通信的安全性[30-39]。发送方利用射频端元器件的组合与基带信号的算法设计生成接收方所在的期望方向的无线信号,此时第三方截获信号的星座图产生畸变或被噪声严重污染导致误码性能恶化而无法正常解调出有用信息。

总体而言,在当前无线通信的主要安全性增强技术中,加密技术主要用于保护通信内容的明文信息,扩频通信技术和猝发通信技术主要用于减小信号被截获的概率,方向调制技术则主要用于劣化第三方截获信号的质量。这些技术可以从不同的角度保障无线通信的安全性,在很多场景中可以混合使用。近年来,有研究者将信息隐藏中的隐蔽信道技术引入无线通信领域,提出了无线隐蔽通信信道技术,给无线通信的安全保障带来了更多的技术选择。

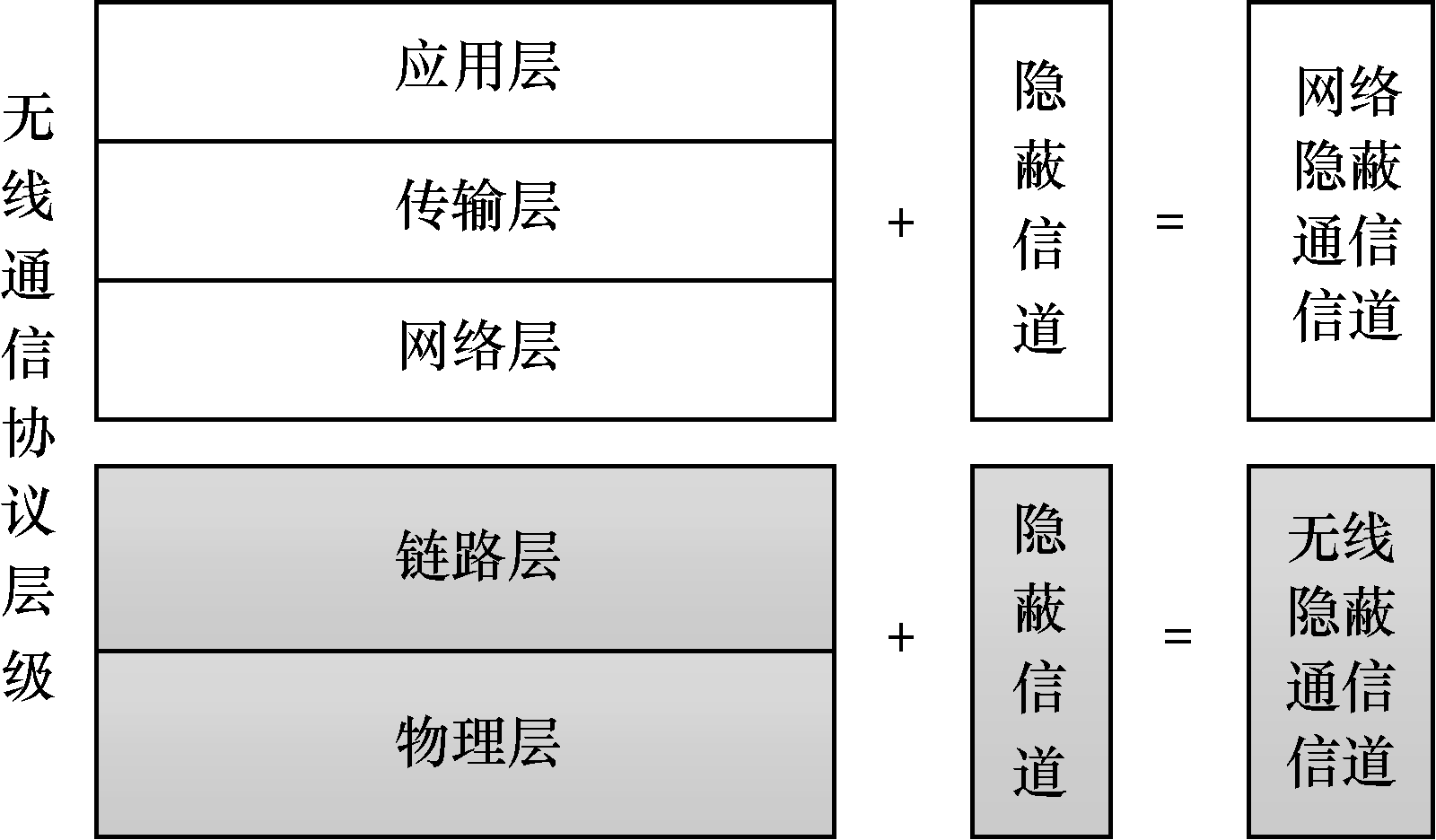

无线隐蔽通信是无线通信领域的分支。隐蔽信道(Covert Channel,CC)的概念最早是由兰普森(Lampson)于1973年针对高安全等级操作系统提出的[40],通常指多级安全系统中违背系统安全策略传输信息的通信信道[41]。早期的隐蔽信道概念局限在单个计算机系统或局域网连接的分布式系统中,研究者们主要关注操作系统、数据库系统等信息系统中基于共享资源的隐蔽信道的构建、辨识和消除问题[42]。随着网络通信技术的发展,隐蔽信道的概念被拓展到现代网络通信系统中以协议数据报文和通信信号为载体向接收方传输信息而不被第三方发现的隐蔽通信行为[43]。现代网络通信体系架构一般为包含物理层、链路层、网络层、传输层和应用层的5层结构。无线通信中隐蔽信道按协议层级的划分如图 1.1 所示。通常,网络层及以上被认为是通用网络范畴,构建在网络层及以上协议层级的隐蔽信道被称为网络隐蔽通信信道(Network Covert communications Channel,NCC),是隐蔽信道技术中最成熟的分支之一。网络隐蔽通信信道包含基于冗余字段替换、协议混淆伪装、协议隧道封装等的存储式网络隐蔽通信信道[44-46]和基于数据包时标信息修改的时间式网络隐蔽通信信道[47-50]。与通用网络范畴相对应,链路层实现对传输介质的利用,物理层实现信息与信号之间的转化,针对不同的通信场景可能形成差异化设计。现有文献中,无线隐蔽通信信道(Wireless Covert communications Channel,WCC)通常特指无线通信中由网络层以下构建的隐蔽通信信道,以与研究较深入的网络隐蔽通信信道加以区分[43]。无线隐蔽通信信道主要分为链路层无线隐蔽通信信道和物理层无线隐蔽通信信道:链路层无线隐蔽通信信道主要利用数据帧域协议冗余字段嵌入信息;物理层无线隐蔽通信信道则利用信道编码、调制、正交频分复用(Orthogonal Frequency Division Multiplexing,OFDM)等过程中的冗余来传输信息。

图1.1 无线通信中隐蔽信道按协议层级的划分

无线隐蔽通信信道的安全性主要体现为通信行为的隐蔽性,即具有无线监听能力的第三方难以将携带需隐蔽传输的信息的无线通信信号与正常的无线通信信号区分开来,进而察觉隐蔽通信的存在。与常见的加密技术相比,无线隐蔽通信信道通过隐藏通信行为来保障无线通信的安全性。由于加密技术适用于通信协议各层级的数据安全加密,其通常用于对隐秘信息进行加密,从而为无线隐蔽通信信道提供额外的内容安全保障,即隐蔽发送方对需要传输的隐秘信息加密后,通过无线隐蔽通信信道将其传输给潜在接收方,接收方提取出加密信息后进行对应的解密处理。与扩频通信、猝发通信、方向调制等以降低信号被截获概率或劣化被截获信号质量为目的的物理层安全增强技术相比,无线隐蔽通信信道与抗截获需求实现了解耦,其强调即使载体信号被截获,也能保障隐蔽通信行为的安全。此外,无线隐蔽通信信道可选择利用的通信载体较为丰富,其中链路层无线隐蔽通信信道可以利用数据帧域协议数据报文作为载体传输信息,物理层无线隐蔽通信信道除了可以调制信号波形,还可以利用信道编码码字、OFDM循环前缀和未使用的子载波等作为载体传输信息。

与网络隐蔽通信信道相比,无线隐蔽通信信道所利用的通信协议层级较低,且由于无线信号在传输过程中的衰落现象,其在有限物理空间的传输特性使得攻防对抗场景下第三方想要准确获取其信息数据更为困难。在网络隐蔽通信信道中,第三方可以选择在网络空间中的关键节点上设置流量镜像机制来获取可疑的通信数据包进行分析检测。而在无线隐蔽通信信道中,第三方需要在所有可能发生隐蔽通信的物理空间放置信号接收装置,以收集海量信号数据进行分析检测,这使得在无线隐蔽通信信道上检测的实施难度要显著大于网络隐蔽通信信道。

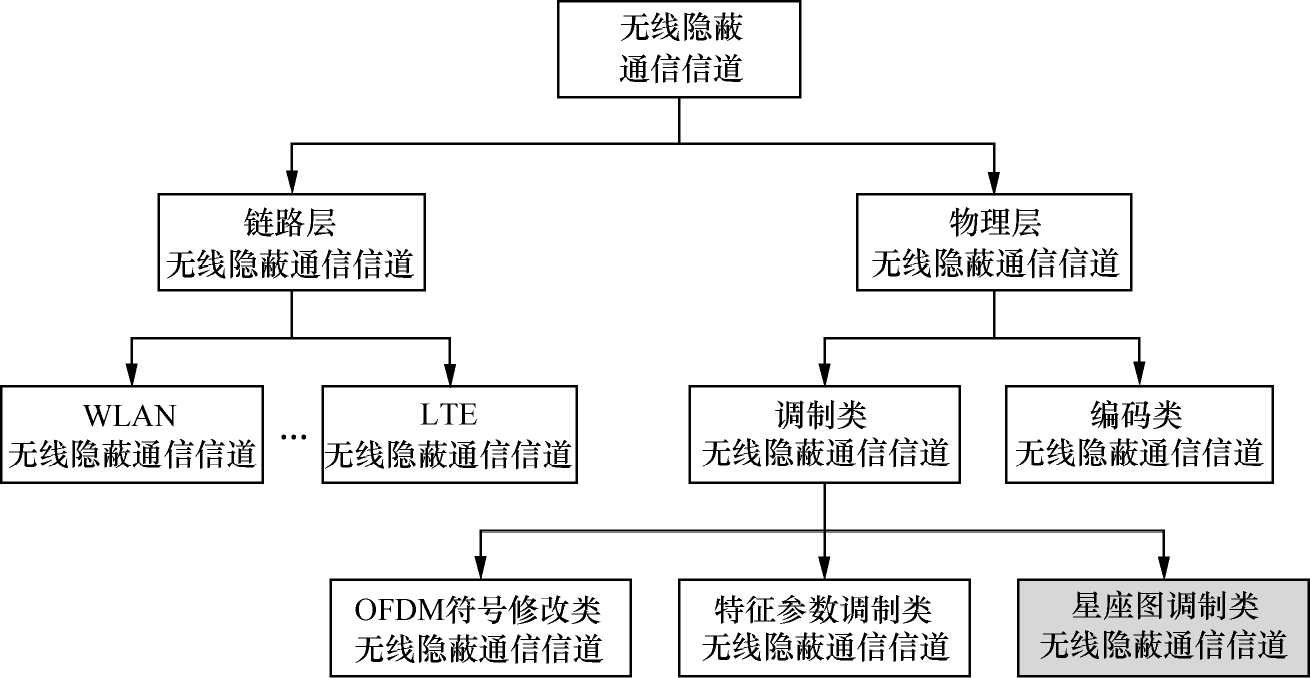

当前,无线隐蔽通信信道的研究工作已取得一定进展,其分类如图1.2所示。由于各无线通信协议体系的链路层结构存在不小的差异,链路层无线隐蔽通信信道的研究主要集中在由WLAN中的IEEE 802.11协议族和4G中的长期演进技术(Long Term Evolution,LTE)协议等主流通信协议的链路层构造的无线隐蔽通信信道上,涌现出了较多类型的WLAN无线隐蔽通信信道[51-54]和LTE无线隐蔽通信信道[55-58]。这类无线隐蔽通信信道由于链路层协议的规律性容易被检测到,当前已出现了不少有效的检测方法[59-62]。而各无线通信协议体系的物理层结构差异不大,物理层无线隐蔽通信信道利用通用物理层结构中的信道编码、调制等过程中的冗余实现隐蔽通信。相较于链路层无线隐蔽通信信道,物理层无线隐蔽通信信道具有更高的传输速率和更广的应用范围。物理层无线隐蔽通信信道可进一步划分为编码类无线隐蔽通信信道和调制类无线隐蔽通信信道。编码类无线隐蔽通信信道主要利用信道编码纠错冗余来修改编码码字嵌入信息[63-66],其实施依赖码字结构具有规律性的里德-所罗门编码(Reed- Solomon Code,以下简称RS码)和扩频码等信道编码结构。调制类无线隐蔽通信信道利用信号调制过程中的抗干扰冗余在正常信号上叠加额外的信号或修改OFDM符号,伪装成受干扰的正常信号来传输信息。研究者针对调制类无线隐蔽通信信道开展了较深入的研究,当前的研究成果涵盖了该类隐蔽通信信道的理论容量和具体实施方法。针对调制类无线隐蔽通信信道的理论容量研究一般假定信道环境为典型高斯信道,主要讨论在满足隐蔽性的前提下隐蔽通信信道的理论容量,当前已取得了一系列理论成果[67-71]。调制类无线隐蔽通信信道又可分为OFDM符号修改类、特征参数调制类和星座图调制类无线隐蔽通信信道。其中,OFDM 符号修改类无线隐蔽通信信道通过修改符号循环前缀、填充未使用的子载波等方式嵌入信息[72-75],其实施受到OFDM结构规律性的限制而容易被检测到;特征参数调制类无线隐蔽通信信道假定正常信道噪声分布为典型分布,然后将传输的信息调制成特征参数并生成一段对应分布的信号序列叠加在正常信号上[76-78];而星座图调制类无线隐蔽通信信道直接将需传输的信息调制之后叠加在正常信号上,等效于修改星座图上正常信号点的位置[79-80],已有相关研究将其向多输入多输出(Multiple-Input Multiple-Output,MIMO)场景拓展[81]。相较于OFDM符号修改类和特征参数调制类无线隐蔽通信信道,星座图调制类无线隐蔽通信信道具有传输速率更高且应用范围更广的优点。当前,这类隐蔽通信信道方法研究通过引入随机噪声使得叠加信号分析特征处于正常范围内来增加安全性,未考虑抵御统计检测,而引入随机噪声也降低了其可靠性。

图1.2 无线隐蔽通信信道分类

综上所述,无线隐蔽通信信道技术能够作为无线通信安全保障的额外补充手段来应对强监管电磁对抗场景。星座图调制类无线隐蔽通信信道相较于其他无线隐蔽通信信道具有更高的传输速率和更广的应用场景,已具有较好的前景,可开展实际部署。当前,针对星座图调制类无线隐蔽通信信道在实际应用场景下抵御统计检测和信道干扰的优化研究尚不够充分,现有方法一方面缺乏抵御统计检测工具的能力,另一方面在一些较强的信道干扰下难以有效保证隐秘信息的生存能力,同时该类无线隐蔽通信信道缺乏向常见通信场景拓展的研究。因此,对兼具高安全性和高可靠性的星座图调制类无线隐蔽通信信道方法开展研究,并将其拓展到常见通信场景中,对于保障无线通信环境下信息传输的安全性有着重要的意义。

链路层无线隐蔽通信一般在无线通信协议的链路层冗余字段中嵌入隐秘信息以实现隐蔽通信。不同的无线通信协议,其链路层结构存在差异,现有的链路层无线隐蔽通信信道研究主要集中在由基于WLAN和LTE等主流通信协议的链路层构造的无线隐蔽通信信道上。

(1)WLAN无线隐蔽通信

当前,广泛使用的WLAN协议(即IEEE 802.11协议)可为链路层无线隐蔽通信信道提供良好的载体。FRIKHA等人提出了一种基于WLAN协议的无线隐蔽通信信道[51],其在IEEE 802.11协议MAC(Media Access Control,媒体接入控制)层帧的序列控制域或Web加密安全协议帧的初始矢量域中嵌入隐秘信息。SZCZYPIORSKI等人提出了一种名为WiPad的无线隐蔽通信信道[52-53],在WLAN链路层的帧填充部分嵌入隐秘信息,并分别给出了数据帧与应答帧上的隐蔽传输速率。针对IEEE 802.11协议中的其他协议,也有一些研究成果。如基于IEEE 802.11e协议,ZHAO等人设计了两种无线隐蔽通信信道[54],将隐秘信息分别嵌入关联请求与重新关联请求帧的服务质量(Quality of Service,QoS)容量字段和每个数据帧QoS控制域的TXOP和TID字段。

(2)LTE无线隐蔽通信

4G的普及使得LTE成为主流的无线通信协议之一,利用LTE协议链路层的媒体接入控制(MAC)层、无线链路控制(Radio Link Control,RLC)协议层和分组数据汇聚协议(Packet Data Convergence Protocol,PDCP)层的冗余可构建无线隐蔽通信信道。REZAEI等人提出了一种在LTE-A(LTE-Advanced,增强LTE)协议冗余字段中嵌入隐秘信息的无线隐蔽通信信道[55],隐秘信息可以嵌入在MAC层协议数据单元(Protocol Data Unit,PDU)子帧报头的前两个保留位、RLC层的应答模式和未确认模式PDU的序列号保留位,以及PDCP层的PDU序列号保留位中。GRABSKA等人提出了一种名为LaTEsteg的无线隐蔽通信信道[56],利用LTE-A协议中MAC层数据包的填充字段嵌入隐秘信息。LIU等人提出了一种基于LTE-A协议的无线隐蔽通信信道[57],通过修改每个PDU的序号保留位来标示是否载密,并填充字段用来传输信息。HE等人提出了一种名为SNsteg的无线隐蔽通信信道[58],通过修改LTE-A协议中RLC层和PDCP层数据包包头中的序列号来传输信息。该方法利用了PDU序号的唯一性,如果某一PDU与新接收到的PDU的序列号相同,则系统将丢弃新的PDU。在SNsteg方法中,隐秘信息用序号的最低位来表示。当两个连续的PDU已经被发送时,假设前一个PDU序号的最后一位是“0”(标记为“0”PDU),另一个PDU序号的最后一位是“1”(标记为“1”PDU)。若要发送隐秘信息“0”,可以在上述“0”PDU和“1”PDU之间插入一个“0”PDU;若要发送隐秘信息“1”,则在“1”PDU之后插入一个“1”PDU。由于通信系统将丢弃具有相同序号的新的PDU,所以非授权接收方不能得到隐藏位(PDU中的隐藏位用于存储隐秘信息),在不影响正常无线通信的前提下具有很好的隐蔽性。

此外,还有一些将链路层无线隐蔽通信与网络隐蔽通信相结合的混合隐蔽通信研究成果。XU等人提出了一种利用LTE协议MAC层协议字段与数据包时延构建的混合隐蔽通信信道[82]。相较于单纯的时间式网络隐蔽通信信道,该混合隐蔽通信信道的抗检测性与可靠性都得到了有效提高。WANG等人提出了另一种名为HyLTEsteg的混合隐蔽通信信道[83],即将SNsteg与时间式网络隐蔽通信信道相结合,其中时间式网络隐蔽通信信道起隐蔽传输的触发作用,而SNsteg负责传输信息。

链路层无线隐蔽通信大多在协议的冗余字段中嵌入隐秘信息,其实施代价较小,对载体通信过程基本没有影响。然而,链路层协议及其具体实现具有明显的规律性,这使得绝大多数链路层无线隐蔽通信信道方法的抗检测性存在天然的缺陷,难以抵抗针对性的模式匹配或统计检测。针对多种IEEE 802.11协议无线隐蔽通信利用的协议字段特征,GRABSKI等人和SZCZYPIORSKI等人分别设计了模式匹配检测方法[59-60],可实现有效检测。针对隐蔽性较好的链路层无线隐蔽通信信道SNsteg[58],WANG等人分别提出了一种基于邻近序列号差值的修正条件熵检测方法[61]和一种基于KNN(K-Nearest Neighbor,K近邻)分类器的检测方法[62],可以对其进行有效检测。

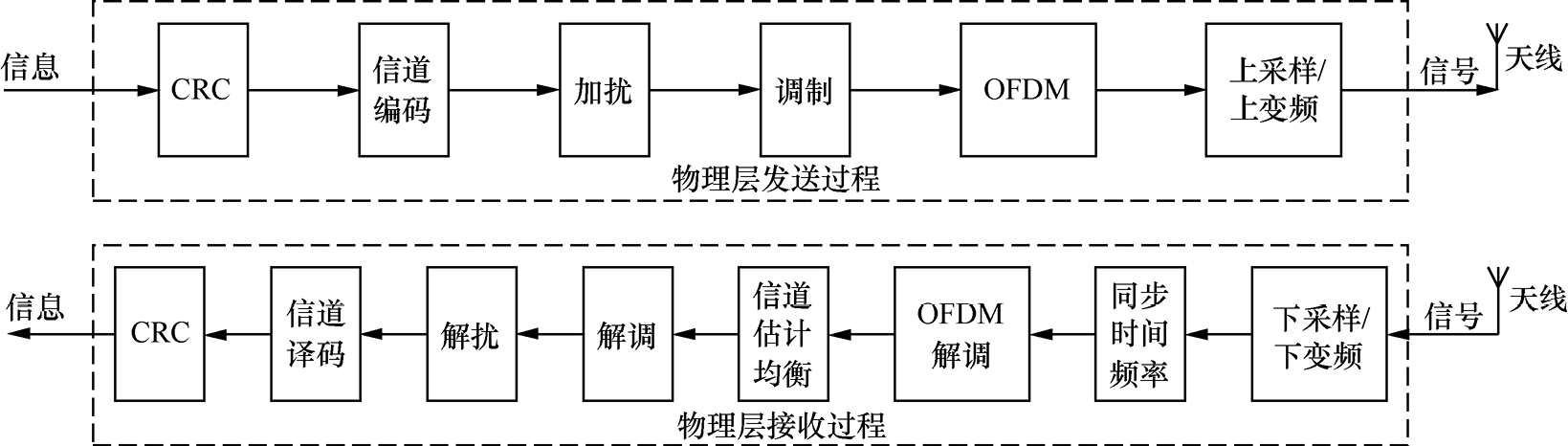

物理层无线隐蔽通信通过在无线通信协议的物理层冗余过程中嵌入隐秘信息来实现隐蔽通信。目前,主流无线通信协议的物理层结构差异不大,其通用物理层结构如图1.3所示。其中,信道编码、调制(这里的调制为不包括OFDM的狭义上的调制)、OFDM等过程中的冗余可以用来传输隐秘信息。相较于链路层无线隐蔽通信信道,物理层无线隐蔽通信信道的传输速率更高。物理层无线隐蔽通信信道研究包括编码类无线隐蔽通信信道的方法研究,以及调制类无线隐蔽通信信道的容量和方法研究。其中,调制类无线隐蔽通信信道的容量研究假设检测方已知或部分已知正常信号功率,而调制类无线隐蔽通信信道的方法研究通常假设检测方无法确定正常信号功率。

图1.3 无线通信协议的通用物理层结构

(1)编码类无线隐蔽通信

物理层中的信道编码模块采用纠错编码来提高信息传输的可靠性,纠错编码产生的比特冗余可以用来构建无线隐蔽通信模型。YAN等人研究了直接替换常见的分组码、卷积码等纠错编码码字的无线隐蔽通信信道容量问题[84],其理论分析与仿真结果表明,隐秘信息的嵌入容量随信道噪声的增大而减小,最大嵌入容量随信源数据和信道编码纠错能力的增加而增加。这种无线隐蔽通信信道的实施对载体通信影响较大且传输速率较低。

之后的研究选择码字具有规律性的扩频码或RS码等信道编码,在其码字的部分位嵌入隐秘信息。在无线个域网(Wireless Personal Area Network,WPAN)的IEEE 802.15.4物理层协议中,4bit信息符号被映射成32bit直接序列扩频码,具有可供无线隐蔽通信信道利用的编码冗余。KHO等人提出了一种编码类无线隐蔽通信信道[63],通过翻转IEEE 802.15.4物理层协议中的直接序列扩频码来嵌入隐秘信息。MEHTA等人通过替换该协议物理层中的直接序列扩频码来嵌入隐秘信息[64]。随着嵌入信息量的增大,以上两种无线隐蔽通信信道方法对直接序列扩频码的固定位进行修改,均会导致采用扩频序列的正常通信信息的误码率显著增加。ZIELINSKA等人通过随机置乱直接序列扩频码的修改位来避免由于嵌入信息量较大而导致的误比特率显著增加问题[21]。NAIN等人提出了一种修改无线网络中的直接序列扩频码来传输信息的编码类无线隐蔽通信信道[65]。MA等人研究了两种基于RS码冗余的自适应可变码率无线隐蔽通信信道理论容量问题[85],分别讨论了正常通信选取不同编码方案下隐秘信息的平均理论容量以及每种编码方案下隐秘信息最大理论容量的问题。二进制对称信道下的仿真结果表明:这两种基于RS码冗余的无线隐蔽通信信道容量均好于基于分组码与卷积码的方案。针对WiMAX协议,GRABSKA等人提出了一种通过修改RS码码字比特来嵌入隐秘信息的无线隐蔽通信信道[86]。针对具有自适应可变码率的物理层协议,HARLEY等人提出的无线隐蔽通信信道利用低速率编码的校验位来传输隐秘信息[66]。

编码类无线隐蔽通信的实施代价是降低了正常无线通信的码字纠错能力。现有研究中的编码类无线隐蔽通信依赖码字具有规律性的扩频码、RS码等信道编码结构,这大大限制了该类无线隐蔽通信信道的应用范围。目前,尚无专门针对编码类无线隐蔽通信信道的检测方法研究,部分基于IEEE 802.15.4物理层协议的无线隐蔽通信信道的文献中以载密直接序列扩频码与正常直接序列扩频码之间的汉明距离来衡量这类方法的抗检测性。ZIELINSKA等人证实了减小汉明距离可以降低对正常通信误码率的影响,提高该类无线隐蔽通信的抗检测能力,但会带来其可靠性的降低[21]。

(2)调制类无线隐蔽通信

调制类无线隐蔽通信利用信号调制过程中的抗干扰冗余,通过在载体信号上叠加额外的信号或修改OFDM符号来传输隐秘信息。考虑到载体信号在传输过程中不可避免地会被信道噪声干扰,检测方很难区分接收信号中的干扰成分来自信道噪声或无线隐蔽通信信道。因此,调制类无线隐蔽通信的应用范围最为广泛。调制类无线隐蔽通信的研究包含理想信道条件下的容量研究以及OFDM符号修改类无线隐蔽通信、特征参数调制类无线隐蔽通信和星座图调制类无线隐蔽通信等隐蔽通信方法的研究。

① 调制类无线隐蔽通信信道容量研究

调制类无线隐蔽通信信道的容量问题本质上是一类典型信道环境下的低概率检测(Low Probability Detection,LPD)通信问题[67]。针对这个问题的研究当前取得了很多理论成果,丰富了信息论的研究范畴。调制类无线隐蔽通信信道容量研究主要包括标准通信场景(仅包括Alice、Bob和Willie这3个参与方)、辅助通信场景(在标准模型中增加了Jammer干扰器角色)、中继通信场景(在标准模型中增加了Relay中继器角色),以及其他通信场景(如MIMO、广播通信等形式)等。下面分别介绍相关研究结果。

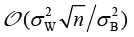

针对图1.4所示的简化标准通信模型(该通信模型省略了载体通信以及其他一些通信处理步骤),BASH等人首次对加性高斯白噪声(Additive White Gaussian Noise,AWGN)信道中的LPD通信容量进行了分析[67],假设Willie掌握“Alice Willie”通道中正常信道噪声 nW 的分布,判断截获的信号到底是隐秘信息经过调制得到的信号与信道噪声的叠加信号f+nW还是信道噪声nW。此时,在隐蔽通信信道的假设检验中,以截获信号与正常通信信道噪声的相对熵作为隐蔽性衡量指标,依此评估隐蔽通信信道中是否存在潜在的隐秘信息。研究结果表明,通信双方

Willie”通道中正常信道噪声 nW 的分布,判断截获的信号到底是隐秘信息经过调制得到的信号与信道噪声的叠加信号f+nW还是信道噪声nW。此时,在隐蔽通信信道的假设检验中,以截获信号与正常通信信道噪声的相对熵作为隐蔽性衡量指标,依此评估隐蔽通信信道中是否存在潜在的隐秘信息。研究结果表明,通信双方 个信道在基本时频单位内可安全、可靠地传输

个信道在基本时频单位内可安全、可靠地传输 bit隐秘信息,该定律也称为平方根定律(Square Root Law,SRL)。此时,LPD通信容量随着通信基本时频单位长度趋于无穷大而趋于0,即SRL和数字隐写中的SRL[87-88]密切相关。BASH等人也详细分析了这两者之间的关系[67]。BASH等人给出的LPD通信的安全可靠通信容量的分析结果是一个普遍结论,也适用于扩频通信,是LPD通信领域的奠基性理论成果。BASH等人又从功率角度分析了该无线隐蔽通信信道的容量问题[68],Willie根据信号功率大小判断其是否存在隐蔽通信信道。假设Alice至Bob与Willie的信道是方差分别为

bit隐秘信息,该定律也称为平方根定律(Square Root Law,SRL)。此时,LPD通信容量随着通信基本时频单位长度趋于无穷大而趋于0,即SRL和数字隐写中的SRL[87-88]密切相关。BASH等人也详细分析了这两者之间的关系[67]。BASH等人给出的LPD通信的安全可靠通信容量的分析结果是一个普遍结论,也适用于扩频通信,是LPD通信领域的奠基性理论成果。BASH等人又从功率角度分析了该无线隐蔽通信信道的容量问题[68],Willie根据信号功率大小判断其是否存在隐蔽通信信道。假设Alice至Bob与Willie的信道是方差分别为 和

和 的AWGN信道,当Alice不传输隐秘信息时,Willie观察到

的AWGN信道,当Alice不传输隐秘信息时,Willie观察到 个信道的时频单位总功率为

个信道的时频单位总功率为 ,所观察功率的统计值通常分布在以

,所观察功率的统计值通常分布在以 为中心的范围内。为了保证信道的隐蔽性,发送方Alice的发射功率需要限制为

为中心的范围内。为了保证信道的隐蔽性,发送方Alice的发射功率需要限制为 ,这使得Alice最多可以传输

,这使得Alice最多可以传输 bit信息,该结论与BASH等人研究[67]中的结论一致。

bit信息,该结论与BASH等人研究[67]中的结论一致。

图1.4 AWGN信道中的LPD通信模型

CHE等人假设Alice到Willie的离散无记忆多址信道噪声比到Bob的信道噪声更大,通过分析表明, 个信道时频单位仍仅能隐蔽、可靠传输

个信道时频单位仍仅能隐蔽、可靠传输 bit隐秘信息[69]。WANG等人进一步给出了比例系数的表达形式[89-90]。BLOCH等人讨论了两种情形[70]:若不考虑通信质量,仅需通信双方共享

bit隐秘信息[69]。WANG等人进一步给出了比例系数的表达形式[89-90]。BLOCH等人讨论了两种情形[70]:若不考虑通信质量,仅需通信双方共享 bit的密钥,而不是BASH等人研究[67]中需要的

bit的密钥,而不是BASH等人研究[67]中需要的 bit密钥,

bit密钥, 个信道时频单位仍能可靠传输

个信道时频单位仍能可靠传输 bit隐秘信息;若Alice到Willie的信道噪声比到Bob的信道噪声更大,

bit隐秘信息;若Alice到Willie的信道噪声比到Bob的信道噪声更大, 个信道时频单位仍仅能隐蔽、可靠传输

个信道时频单位仍仅能隐蔽、可靠传输 bit隐秘信息,但无须共享密钥。ARUMUGAM等人讨论了当离散无记忆多址信道中存在两个发送方对一个接收方时,若Willie的离散无记忆多址信道比隐蔽通信信道差,

bit隐秘信息,但无须共享密钥。ARUMUGAM等人讨论了当离散无记忆多址信道中存在两个发送方对一个接收方时,若Willie的离散无记忆多址信道比隐蔽通信信道差, 个信道基本时频单位仅能隐蔽、可靠地传输大约

个信道基本时频单位仅能隐蔽、可靠地传输大约 bit隐秘信息,且不需要通信密钥[91]。ARUMUGAM等人进一步将其拓展到拥有

bit隐秘信息,且不需要通信密钥[91]。ARUMUGAM等人进一步将其拓展到拥有 个发送方的场景[92],此时每个发送方的

个发送方的场景[92],此时每个发送方的 个信道时频单位仍仅能隐蔽、可靠地传输

个信道时频单位仍仅能隐蔽、可靠地传输 bit隐秘信息。

bit隐秘信息。

相关研究也讨论了增加Willie对信道和噪声不确定性的结果。BASH等人讨论了当通信双方在 个时隙中选择

个时隙中选择 个时隙进行通信时,若Willie无法得知具体的通信时间,此时Alice仅需传输

个时隙进行通信时,若Willie无法得知具体的通信时间,此时Alice仅需传输 bit的密钥即可传输

bit的密钥即可传输 bit隐秘信息[93]。GOECKEL等人分析了Willie已知

bit隐秘信息[93]。GOECKEL等人分析了Willie已知 和

和 这两个参数时,可以通过一定的手段将隐蔽通信信道容量限制为依然遵循SRL[94]。LEE等人分析了当Willie对应的信道背景噪声功率不确定时,隐蔽通信容量为正值[95];HE等人在LEE等人的研究成果[95]的基础上,假设隐蔽通信信道噪声功率也不确定性时,隐蔽通信容量趋于0[71]。

这两个参数时,可以通过一定的手段将隐蔽通信信道容量限制为依然遵循SRL[94]。LEE等人分析了当Willie对应的信道背景噪声功率不确定时,隐蔽通信容量为正值[95];HE等人在LEE等人的研究成果[95]的基础上,假设隐蔽通信信道噪声功率也不确定性时,隐蔽通信容量趋于0[71]。

通过在标准模型中增加对检测方Willie不利的因素,增加Willie做出判断的不确定性,可将标准模型应用到辅助通信场景中。考虑信道中存在信号干扰器Jammer的情形,SOBERS等人假设Willie无法获取信道噪声功率, 个信道时频单位能隐蔽、可靠地传输

个信道时频单位能隐蔽、可靠地传输 bit的隐秘信息[96]。SOLTANI等人探讨了存在多个Jammer发出人工辅助噪声对检测进行干扰的节点的情形[97],并推导了此时隐蔽、可靠传输的比特数可增大为

bit的隐秘信息[96]。SOLTANI等人探讨了存在多个Jammer发出人工辅助噪声对检测进行干扰的节点的情形[97],并推导了此时隐蔽、可靠传输的比特数可增大为 (

( 为协作节点分布的密度,

为协作节点分布的密度, 为路径损耗指数)。SOLTANI等人还和LIU等人研究了若存在密度为

为路径损耗指数)。SOLTANI等人还和LIU等人研究了若存在密度为 且满足二维泊松点过程分布的协作Jammer节点,且这些协作Jammer节点距离检测方更近并发射人工辅助噪声对Willie进行干扰,Alice可以隐蔽、可靠地传输

且满足二维泊松点过程分布的协作Jammer节点,且这些协作Jammer节点距离检测方更近并发射人工辅助噪声对Willie进行干扰,Alice可以隐蔽、可靠地传输 bit隐秘信息[98-99]。HE等人讨论了存在泊松分布Jammer的情形[100],若信道噪声可以忽略不计,Jammer的密度和功率不会影响隐蔽传输速率;若人工辅助噪声功率与信道噪声功率相近,隐蔽传输容量将随Jammer的密度和功率的增大而增加。SHMUEL等人进一步讨论了Jammer策略问题[101],若Bob和Willie同时受Jammer影响,Jammer策略与双方信道参数有关;若Bob不受影响,则Jammer策略仅与Willie信道参数相关。YAN等人讨论了当Alice一侧存在Jammer时可使信道传输容量最大的功率分配方案[102]。HU等人讨论了全双工接收方在接收消息的同时发送人工辅助噪声的情形[103],此时接收方的人工辅助噪声既导致隐蔽传输受到干扰,也使得隐蔽通信容量为正值。SHAHZAD等人进一步优化了全双工接收方人工辅助噪声功率的分配策略[104]。SHU等人研究了在时延约束的通信场景下,全双工接收方发出人工辅助噪声功率为恒定值时是最佳情况[105]。

bit隐秘信息[98-99]。HE等人讨论了存在泊松分布Jammer的情形[100],若信道噪声可以忽略不计,Jammer的密度和功率不会影响隐蔽传输速率;若人工辅助噪声功率与信道噪声功率相近,隐蔽传输容量将随Jammer的密度和功率的增大而增加。SHMUEL等人进一步讨论了Jammer策略问题[101],若Bob和Willie同时受Jammer影响,Jammer策略与双方信道参数有关;若Bob不受影响,则Jammer策略仅与Willie信道参数相关。YAN等人讨论了当Alice一侧存在Jammer时可使信道传输容量最大的功率分配方案[102]。HU等人讨论了全双工接收方在接收消息的同时发送人工辅助噪声的情形[103],此时接收方的人工辅助噪声既导致隐蔽传输受到干扰,也使得隐蔽通信容量为正值。SHAHZAD等人进一步优化了全双工接收方人工辅助噪声功率的分配策略[104]。SHU等人研究了在时延约束的通信场景下,全双工接收方发出人工辅助噪声功率为恒定值时是最佳情况[105]。

由于无线信号功率受限,其通信距离难以满足长距离通信的场景需要,因此引入一个或多个中继(Relay)节点可有效扩展通信距离。HU等人讨论了具有隐蔽传输功能的中继节点为实现最大隐蔽传输容量的通信速率受限模式与功率受限模式的切换条件[106];HU等人还分析了当隐蔽中继节点采取时分模式与功率分割模式传输信息时,隐蔽通信容量相同[107]。SHAHZAD等人分析了在分组衰落信道中,当中继节点作为合作干扰器发射随机功率的人工辅助噪声时,可增加隐蔽传输的安全性[108]。ARUMUGAM等人讨论了衰落中继信道中存在两个非合谋检测方的情形[109],给出了信息与密钥的最优比例系数。SHEIKHOLESLAMI等人讨论了当发送方距离接收方过远且存在多个协作检测方时,多跳中继传输较单跳传输在隐蔽性上有明显提高[110]。在中继网络中,Willie信道噪声的不确定性能使得 个信道时频单位仍仅能可靠传输

个信道时频单位仍仅能可靠传输 bit隐秘信息[111]。

bit隐秘信息[111]。

通信容量分析的研究还被进一步拓展到无线中继网络、MIMO和广播通信等其他通信场景中。LEE等人假设Willie不清楚各路径的噪声功率,MIMO场景对应的理论隐蔽通信容量为正值[112]。ABDELAZIZ等人的研究表明MIMO场景下的高斯信道中,当天线数与时频资源数量有限时,SRL依旧成立[113]。ARUMUGAM等人分析了离散无记忆广播场景下的无线隐蔽通信信道容量[114-115]。TAN等人讨论了存在多个接收方的场景中,发送方采取时分复用通信方式能取得更好的隐蔽通信容量的比例系数[116]。YAN等人进一步地指出,当信道时频资源有限时,隐蔽传输容量随信道时频资源数量的增加而变大[117-118]。分组衰落信道[119]、无人机网络[120]、物联网络[121]、慢衰落信道[122]、连续时间无限带宽的泊松信道[123]、连续时间无限带宽的高斯信道[124]、存在主动检测方[125]、多天线系统[126]以及后向散射通信系统[127]等情形下的理论隐蔽通信容量也得到了相应的研究。

② OFDM符号修改类无线隐蔽通信

OFDM是在WLAN、LTE等主流通信协议中广泛应用的多载波调制技术。OFDM调制过程中通过给每个符号添加循环前缀来抵抗多径时延,从而保证符号周期完整。GRABSKI等人提出了一种基于循环前缀进行修改的无线隐蔽通信信道[72],通过修改IEEE 802.11协议中的符号循环前缀实现了高速率的无线隐蔽通信。这种隐蔽通信信道方法随后被PRAVEENKUMAR等人推广到所有采用OFDM技术的无线通信系统中[73]。不难看出,修改OFDM符号循环前缀来嵌入信息的无线隐蔽通信信道会影响载体通信抵抗多径时延的性能。

OFDM中的部分子载波频段有时被预留作为信道间隔或进行收发双方同步。HIJAZ等人利用这些未被使用的子载波频段资源来构建独立的无线隐蔽通信信道[74]。这种发送方利用空置子载波频段向接收方传输信息的方法依赖无线通信环境中存在未被使用的子载波频段,同时利用非合作载体通信的空置子载波可能会导致OFDM信号的正交性受影响。针对子载波频段资源问题,SHABSIGH等人提出了一种基于认知无线电进行频谱感知来得到未使用频段信息的无线隐蔽通信信道[128],并采用跳频技术在空置频段上传输信息。

CLASSEN等人设计了4种针对IEEE 802.11a/g协议的OFDM符号修改类无线隐蔽通信信道方法[75],分别通过修改短训练序列相位、修改载波频率偏移量、伪装通信协议来获取额外的子载波频段以及替换部分循环前缀来嵌入隐秘信息。在修改短训练序列相位的方法中,发送方通过修改短训练序列的相位值嵌入隐秘信息,接收方通过长训练序列估计得到信道参数,以及通过提取短训练序列的相位偏移得到隐秘信息;在修改载波频率偏移量的方法中,发送方通过修改载波频率偏移嵌入隐秘信息,接收方通过导频信息估计频率偏移得到隐秘信息;在伪装通信协议的方法中,发送方将IEEE 802.11a/g信号伪装成IEEE 802.11n信号,使可用子载波数由52增加到56,利用额外的4个子载波进行隐秘信息传输,这规避了HIJAZ等人提出的方法[74]存在的信号正交性受影响问题;替换部分循环前缀的方法是在文献[72-73]中所述方法的基础上,发送方通过替换1/2或1/4长度的循环前缀嵌入隐秘信息,降低隐秘信息嵌入对正常通信抵抗多径时延性能的影响。

OFDM 符号修改类无线隐蔽通信信道的实施代价是降低了抵抗多径时延的能力或占用了空闲的子载波频段资源。该类无线隐蔽通信信道一方面受到OFDM结构的约束,另一方面又依赖通信体制保留的子载波频段,其抗检测性存在缺陷且应用范围受限。SZCZYPIORSKI等人借鉴网络隐蔽通信信道中常用的检测方法,给出了OFDM符号修改类无线隐蔽通信信道在不同场景下的检测结果[60]。检测结果表明,当检测点的位置接近发送方时,基于短训练序列的相位修改、载波频率偏移量修改和循环前缀部分替换的无线隐蔽通信信道易被数值统计方法检测出来。

③ 特征参数调制类无线隐蔽通信

特征参数调制类无线隐蔽通信假设隐蔽通信信道为典型信道,选择一段对应分布的噪声序列叠加在一段载体信号上传输,隐秘信息则被调制成这段噪声序列的特征参数。部分通信场景中的信道噪声具有显著的尖峰脉冲特性,此时特征参数调制类无线隐蔽通信信道可以使用 稳定分布的噪声序列来传输隐秘信息。CEK等人提出了一种将隐秘信息调制成不同脉冲特征参数

稳定分布的噪声序列来传输隐秘信息。CEK等人提出了一种将隐秘信息调制成不同脉冲特征参数 的无线隐蔽通信信道[76],Alice根据隐秘信息比特生成具备不同脉冲特征参数

的无线隐蔽通信信道[76],Alice根据隐秘信息比特生成具备不同脉冲特征参数 的噪声序列,Bob通过估计脉冲特征参数

的噪声序列,Bob通过估计脉冲特征参数 来提取隐秘信息。他们还利用偏斜

来提取隐秘信息。他们还利用偏斜 稳定分布的噪声序列来设计该类无线隐蔽通信信道[77],Alice根据隐秘信息比特生成具有相反偏斜参数

稳定分布的噪声序列来设计该类无线隐蔽通信信道[77],Alice根据隐秘信息比特生成具有相反偏斜参数 的噪声序列,使最终产生的噪声序列是无偏的,Bob通过估计每一小段噪声序列的偏斜参数

的噪声序列,使最终产生的噪声序列是无偏的,Bob通过估计每一小段噪声序列的偏斜参数 来提取隐秘信息。AHMED 等人分析了同步误差对这种无线隐蔽通信信道可靠性的削弱作用[129],针对该问题设计了导频辅助的同步方法[130],即通过计算分数低阶协方差相关性来实现同步,提高了隐蔽通信信道的可靠性。之后,他们还优化了接收端的分数低阶协方差相关器[131],进一步提高了隐蔽通信信道的可靠性。AHMED 等人还提出了一种基于修正极值法的无线隐蔽通信信道[132],能够快速提取隐秘信息。高斯噪声序列也被用在特征参数调制类无线隐蔽通信信道中以携带隐秘信息,XU等人提出了一种将隐秘信息调制成连续高斯噪声序列相关系数的无线隐蔽通信信道[78]。

来提取隐秘信息。AHMED 等人分析了同步误差对这种无线隐蔽通信信道可靠性的削弱作用[129],针对该问题设计了导频辅助的同步方法[130],即通过计算分数低阶协方差相关性来实现同步,提高了隐蔽通信信道的可靠性。之后,他们还优化了接收端的分数低阶协方差相关器[131],进一步提高了隐蔽通信信道的可靠性。AHMED 等人还提出了一种基于修正极值法的无线隐蔽通信信道[132],能够快速提取隐秘信息。高斯噪声序列也被用在特征参数调制类无线隐蔽通信信道中以携带隐秘信息,XU等人提出了一种将隐秘信息调制成连续高斯噪声序列相关系数的无线隐蔽通信信道[78]。

特征参数调制类无线隐蔽通信的实施代价是给正常通信信号的调制解调增加了额外的干扰。然而,特征参数调制类无线隐蔽通信信道仅适用于假设的信道噪声为 稳定分布或高斯分布的典型信道环境,尚无研究提出对应的检测方法;同时,其传输速率很低,仅为载体信号符号传输速率的1%。

稳定分布或高斯分布的典型信道环境,尚无研究提出对应的检测方法;同时,其传输速率很低,仅为载体信号符号传输速率的1%。

④ 星座图调制类无线隐蔽通信

星座图调制类无线隐蔽通信方法是将隐秘信息调制成信号叠加在正常信号的每个符号上,其实施过程等效于对星座图上的信号星座点位置进行修改得到载密信号星座点。为防止隐秘信息以公开方式调制成隐秘信号直接叠加在正常信号上而导致载密信号星座点分布具有明显的规律性,现有研究引入与实际信道噪声分布相似的随机噪声来消除载密信号星座点分布的规律性,从而增强其隐蔽性。KITANO等人提出了一种基于信号复用的无线隐蔽通信信道方法[79]。该方法中的载体信号同时叠加了隐秘信号和随机噪声来消除载密信号星座点分布的规律性,从而增强其隐蔽性,同时利用直接序列扩频码来提高可靠性。HOKAI等人将其进一步拓展到MIMO场景中,并可根据信道参数特征值选择在信道衰落较小的路径上传输隐秘信息[81]。DUTTA等人提出了一种基于星座图污染的无线隐蔽通信信道方法[80]。该隐蔽通信信道方法建立在OFDM通信系统中,将所有子载波分为载密子载波和非载密子载波。载密子载波上的载体信号叠加隐秘信号;而非载密子载波上的载体信号叠加随机噪声来消除载密信号星座点分布的规律性,增强隐蔽性。此外,WANG等人提出了一种MIMO场景下通过优化方法同时修改控制信道参数与数据信道信号的无线隐蔽通信信道[133],该隐蔽通信信道方法仅适用于信道状态信息(Channel State Information,CSI)在每个符号周期内变化一次的MIMO通信场景。

星座图调制类无线隐蔽通信的实施代价也是给正常通信信号的调制解调增加了额外的干扰。相较于其他调制类无线隐蔽通信信道,星座图调制类无线隐蔽通信信道无须依赖具体的典型信道环境或多载波调制结构,其应用范围更广,同时传输速率也有了很大的提高。星座图调制类无线隐蔽通信已成为当前主流的调制类无线隐蔽通信。

然而,现有的星座图调制类无线隐蔽通信方法研究还存在几点不足。首先,现有研究通过叠加或者混合随机噪声消除叠加信号明显的规律性来增强隐蔽性,但星座图调制类无线隐蔽通信信道缺少抵御统计检测工具的设计,其抗检测性有待加强;同时,这类星座图调制类无线隐蔽通信信道引入随机噪声消耗了额外的子载波频段资源或信号功率资源[60],使得隐蔽通信可利用的通信资源变少,影响了隐蔽通信信道的通信性能(即保持传输速率不变的前提下,可靠性降低);星座图调制类无线隐蔽通信信道在常见无线通信场景中的应用研究也比较少,并未针对具体场景下的抗检测性和可靠性进行改进。

综上所述,目前无线隐蔽通信研究已取得很多成果,其中星座图调制类无线隐蔽通信作为现有主流的物理层隐蔽通信方法,相较于其他无线隐蔽通信方法具有传输速率高、应用场景广泛的显著优势,其通过引入随机噪声消除叠加信号的规律性来增强隐蔽性。然而,该类无线隐蔽通信的设计中缺少对抗模型下抵御针对性检测方法的考量,引入随机噪声也会影响可靠性,同时缺少向其他常见通信场景的拓展。在隐蔽通信设计中考虑对统计检测方法和信道干扰的抵御,提出兼具高抗检测性和高可靠性的星座图调制类无线隐蔽通信方法,对强监听场景下提高无线通信的安全性有着重要意义,这也是目前无线隐蔽通信研究中面临的主要挑战。

本节针对链路层无线隐蔽通信、物理层编码调制类无线隐蔽通信、物理层OFDM调制类无线隐蔽通信以及物理层星座图调制类无线隐蔽通信,分别介绍无线隐蔽通信调制方法的研究现状。

链路层无线隐蔽通信目前主要基于WLAN、LTE等无线通信协议链路层的冗余实现隐秘信息嵌入。LTE协议作为4G中的主要协议,REZAEI等人最先提出了基于LTE-A协议的链路层无线隐蔽通信信道方案[134],研究了在MAC层、RLC层和PDCP层中嵌入隐秘信息的可能性,利用填充位、保留位以及序列号实现隐秘信息的嵌入,并分别计算隐秘信息的通信容量,但是其缺乏相应的可行性验证。GRABSKA提出了一种基于LTE协议的隐蔽通信信道方案——LaTEsteg[135]。该方案通过LTE协议的MAC层填充位实现隐秘信息的嵌入与传输,评估了3个重要参数:性能、成本和安全性,并通过仿真实验验证了方案的可行性。但是在实际使用中,接收端并不知道何时开始传输隐秘信息。为解决隐蔽通信信道发送端与接收端的同步问题,WANG提出了一种混合隐蔽通信信道,称为HyLTEsteg [136],通过修改传输时间间隔来告知接收端接下来的数据包中含有隐秘信息,并利用RLC和PDCP的序列号字段来传输隐秘信息。LIU 同样针对LTE-A协议提出了一种改进的隐蔽通信信道,称为LaSPsteg[137],它利用PDU报头中的序列号字段来选择用于嵌入隐秘信息的数据包,然后利用所选报文的PDU中的填充位来嵌入隐秘信息,并在软件定义无线电(Software Defined Radio,SDR)平台上实现了真实环境下的隐蔽通信信道。但是,这类通过报文字段嵌入隐秘信息的隐蔽通信信道方案,太容易通过检查这些特定字段的数值检测到隐秘信息了。HE等人提出了一种利用RLC和PDCP等协议栈报头中的序列号字段特性的隐蔽通信信道方案[58]。在正常通信过程中,PDU的标识符号的最后一位为“0”和“1”交替,当连续接收到的标识符号的最后一位相同时,接收端将会丢弃后接收到的PDU。在隐秘信息嵌入过程中,如果嵌入的隐秘比特为“0”,则在标识符号最后一位为“0”的PDU后插入一个新的PDU,其标识符号的最后一位设置为“0”;如果嵌入的隐秘比特为“1”,则在标识符号最后一位为“1”的PDU后插入一个新的PDU,其标识符号的最后一位设置为“1”。这样,不知道嵌入规则的第三方会在接收过程中自动丢弃嵌有隐秘信息的PDU。虽然该方案降低了正常通信的通信性能,但是增加了隐蔽通信信道的隐蔽性。

IEEE 802.11协议为IEEE(Institute of Electrical and Electronics Engineers,电气电子工程师学会)制定的WLAN通信协议。FRIKHA采用有线等效加密(Wired Equivalent Privacy,WEP)的MAC层的序列控制位以及初始矢量域嵌入隐秘信息[138]。GONCALVES等人使用MAC报头中的协议版本字段来隐藏和传输隐秘信息[139],并通过使用前向误差校正和比特交织,提高了隐蔽通信信道的鲁棒性。这两种方法都依赖通过操纵 MAC 报头的内容来隐藏隐秘信息。ZHAO 等人研究了 IEEE 802.11e 协议及其支持 QoS的机制,提出了新的隐蔽通信信道方案[140],将隐秘信息嵌入QoS的容量字段以及控制域中。

通过利用信道编码的冗余,研究者们提出了多种基于信道编码的隐蔽通信方案。YAN等人分析了几种常见的基于信道编码嵌入隐秘信息的信道容量[141],并通过仿真实验及分析,发现编码调制类无线隐蔽通信信道的隐秘信息容量与信道噪声强度成反比,与信道编码的纠错能力成正比。TAN 等人修改了信道编码的某些特定码字以嵌入隐秘信息来实现物理层身份认证[142]。

除了利用信道编码的冗余来实现隐秘信息的嵌入,越来越多的编码调制类无线隐蔽通信信道通过调整扩频码来实现隐秘信息的嵌入。IEEE 802.15.4是无线传感器网络领域广泛使用的协议,它规定了物理层以及MAC层的标准,并定义了4bit信息符号被映射成32bit直接序列扩频码的映射关系,通过操作扩频序列构建隐蔽通信信道。KHO利用了扩频码字序列中的编码冗余,通过修改其中一定数量的序列来嵌入隐秘信息[143]。MEHTA等人提出了一种嵌入数据位的编码方案[144],以减小嵌入信号对载体信号的影响。该方案将每个原始扩频序列展开成一个扩频序列簇,该序列簇比原始扩频序列集合中的任何其他扩频序列更接近相应的原始扩频序列,依照嵌入的隐秘信息选择序列簇中对应的扩频序列。ZIELINSKA等人在KHO提出的方案[143]的基础上提出了另一种编码调制类无线隐蔽通信信道方案[145],他们对码字设计中的纠错能力进行了深入的探究,对修改后的扩频序列中的部分比特进行了重新排序,使隐蔽通信信道的检测过程复杂化,减小了由修改扩频序列带来的载体信息误码率增加的影响。

OFDM调制技术被广泛运用于无线通信协议中,是通过频分复用的方式并行传输数据的多载波通信技术。研究者们通过对OFDM调制过程的调整实现隐秘信息的嵌入。CLASSEN等人提出了两种基于IEEE 802.11a/g协议的OFDM调制类无线隐蔽通信方案[75]。第一种方案基于IEEE 802.11a/g协议中提取的短训练字段(Short Training Field,STF),该字段用于帧检测、自动增益控制(Automatic Gain Control,AGC)和粗载波频率偏移量(Carrier Frequency Offset,CFO)估计。STF包含移位45°的二进制相移键控(Binary Phase-Shift Keying,BPSK)符号,通过引入额外的相移插入隐秘信息。第二种方案利用载波频率偏置实现隐秘信息的嵌入,基带信号需要通过上变频转换到载波频率,由于多普勒效应,需要通过导频信号对载波频率偏移进行纠正。通过在发送端引入一个人工载波频率偏移实现隐秘信息的嵌入。常规的Wi-Fi接收器会悄无声息地纠正载波频率偏移,而隐蔽通信接收器则可以提取隐秘信息。另外,HIJAZ等人提出了一种更直接的隐蔽通信信道构建方案,将隐秘信息嵌入OFDM未使用的子载波中[146],CLASSEN等人对这一方案又进行了改进[75],利用IEEE 802.11a/g协议与IEEE 802.11n协议的载波数量的差异实现隐秘信息的嵌入。在IEEE 802.11a/g协议中,使用52个子载波,而IEEE 802.11n协议在同一频段使用56个子载波。额外的4个子载波可以在IEEE 802.11a/g协议传输中作为隐蔽通信信道使用。从表面上看,这些数据传输可以伪装成IEEE 802.11n协议帧,而实际上则用于隐蔽通信。普通的IEEE 802.11a/g/n Wi-Fi接收器不感知使用的子载波数量,并按照IEEE 802.11a/g协议译码,忽略伪装子载波。为了进一步提高隐蔽通信的通信速率,GRABSKI S和SZCZYPIORSKI K提出了一种高速IEEE 802.11n协议网络中的无线隐蔽通信信道方案[147]。它用隐蔽符号取代一个OFDM符号的完整循环前缀,通过牺牲OFDM通信的抗子载波干扰能力,增加隐蔽通信的通信速率。

物理层星座图调制类无线隐蔽通信通过在合法星座点上叠加载密星座点,实现隐秘信息的嵌入。目前主要有两类星座图调制类无线隐蔽通信,一种为以脏纸调制为代表的单一星座点调制类无线隐蔽通信。DUTTA等人提出了一种基于星座图调制的脏纸调制无线隐蔽通信方案[148]。该方案将 OFDM 子载波分为载密子载波和载体子载波,通过在载密子载波的星座点上叠加调制有隐秘信息的载密星座点实现隐秘信息的嵌入。通过在载体子载波上叠加高斯白噪声,降低隐蔽通信信号被发现的概率,并通过软件定义无线电平台,实现了实验室内的短距离隐蔽通信。CAO等人在此基础上提出了星座图拟形的单一星座点调制类无线隐蔽通信方案[149]。该方案通过将隐秘信息直接拟形调制为噪声信号,并叠加在原始载体信息的星座点上实现隐秘信息的嵌入。仿真实验表明,该方案在保证隐秘信息传输速率的条件下,提高了隐蔽通信的隐蔽性。

另一种无线隐蔽通信方案为多星座点联合调制类无线隐蔽通信。季宪瑞等人基于叠加的载密星座点之间的相关性提出了新的隐蔽通信方案[150],其利用联合正态分布噪声作为叠加的载密星座点来传输隐秘信息,当传输的隐秘信息为“1”时,叠加在载体星座点上的联合正态分布噪声的相关系数为 (

( );当传输的隐秘信息为“0”时,联合正态分布噪声的相关系数为

);当传输的隐秘信息为“0”时,联合正态分布噪声的相关系数为 ,接收方首先提取出星座点误差信号,并通过分析接收到的误差信号之间的相关系数解调出隐秘信息。相对于DUTTA等人提出的单一星座点调制类无线隐蔽通信方案[148],该方案能够有效地提高隐蔽通信的隐蔽性,但由于单个隐秘信息需要多个星座点才能实现嵌入,因此其在一定程度上牺牲了隐秘信息的通信速率。

,接收方首先提取出星座点误差信号,并通过分析接收到的误差信号之间的相关系数解调出隐秘信息。相对于DUTTA等人提出的单一星座点调制类无线隐蔽通信方案[148],该方案能够有效地提高隐蔽通信的隐蔽性,但由于单个隐秘信息需要多个星座点才能实现嵌入,因此其在一定程度上牺牲了隐秘信息的通信速率。

相对于其他无线隐蔽通信,星座图调制类无线隐蔽通信拥有更高的隐秘信息通信速率,并且由于受到信道衰落以及信道噪声的影响,其隐蔽性也优于其他几种无线隐蔽通信方案。因此,星座图调制类无线隐蔽通信方案逐渐成为无线隐蔽通信发展的主流方向。

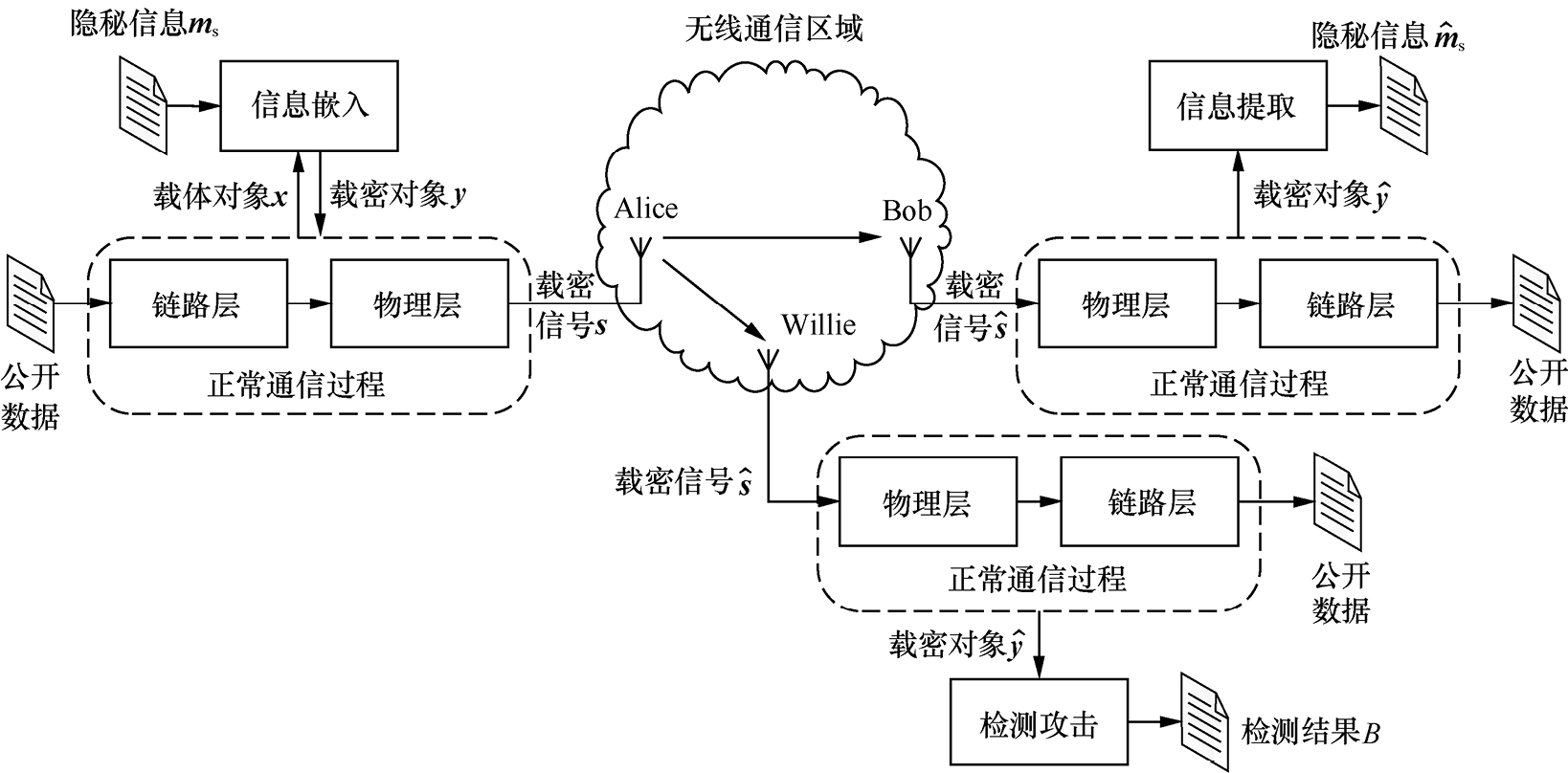

无线隐蔽通信是信息隐藏技术在无线通信领域的分支,其系统模型可以在无线通信模型的基础上参照信息隐藏中著名的“囚徒通信”问题[151]得到。如图1.5所示,无线隐蔽通信系统模型中包含发送方(Alice)、接收方(Bob)和检测方(Willie),Alice向Bob发送信息,Willie对二者的通信过程进行监听检测。由于无线传输介质的开放特性,系统模型中涉及两个通道,即“Alice→Bob”和“Alice→Willie”。由于无线隐蔽通信通常仅涉及链路层和物理层,为简单起见,图1.5中,正常的无线通信过程仅显示与无线隐蔽通信实施相关的链路层和物理层,省略其余不相关的层级。此外,本书将无线隐蔽通信中收发双方需要隐蔽传输而不能被检测方Willie发现的信息统称为隐秘信息。

图1.5 无线隐蔽通信系统模型

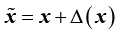

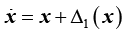

无线隐蔽通信实施的具体过程如下:假定发送方Alice与接收方Bob之间可以建立无线通信,以某次隐蔽通信事件为例,表面上,Alice要向Bob发送公开数据,其需要经由正常通信过程处理得到无线信号波形在无线通信区域内发射,将公开数据经由链路层、物理层处理后产生的某类型特征作为载体对象 ,将隐秘信息

,将隐秘信息 嵌入其中得到载密对象

嵌入其中得到载密对象 (即根据隐秘信息对选定的载体特征进行了调整),基于载密对象

(即根据隐秘信息对选定的载体特征进行了调整),基于载密对象 生成载密信号

生成载密信号 并在无线通信区域内传播(若通信信号本身即为载体对象,

并在无线通信区域内传播(若通信信号本身即为载体对象, 又可称为载密信号);Bob收到载密信号

又可称为载密信号);Bob收到载密信号 后可以基于正常通信过程以及双方共享的隐蔽通信信道参数来获得公开数据、提取隐秘信息

后可以基于正常通信过程以及双方共享的隐蔽通信信道参数来获得公开数据、提取隐秘信息 ;检测方模型则假定同一无线通信区域内存在可截获被信道干扰的载密信号

;检测方模型则假定同一无线通信区域内存在可截获被信道干扰的载密信号 的检测方Willie,它也可以利用正常通信过程获取同样类型的载密对象

的检测方Willie,它也可以利用正常通信过程获取同样类型的载密对象 (通常假定为强检测模型,即检测方对于除隐蔽通信共享参数外的其他嵌入机制等信息均了解,且由于Bob和Willie空间位置和信道环境的差异,接收到的载密信号

(通常假定为强检测模型,即检测方对于除隐蔽通信共享参数外的其他嵌入机制等信息均了解,且由于Bob和Willie空间位置和信道环境的差异,接收到的载密信号 和

和 、分离出的载密对象

、分离出的载密对象 和

和 均不一致)。然后,Willie对载密对象

均不一致)。然后,Willie对载密对象 进行检测,判断是否存在无线隐蔽通信。上述过程体现了无线隐蔽通信系统模型中收发双方Bob/Alice与检测方Willie之间的对抗关系:Alice/Bob希望在不被Willie发现的前提下尽可能多地利用无线隐蔽通信传输隐秘信息;Willie希望以尽可能高的准确率判断其截获信号中是否存在无线隐蔽通信行为。上述过程可以表述为

进行检测,判断是否存在无线隐蔽通信。上述过程体现了无线隐蔽通信系统模型中收发双方Bob/Alice与检测方Willie之间的对抗关系:Alice/Bob希望在不被Willie发现的前提下尽可能多地利用无线隐蔽通信传输隐秘信息;Willie希望以尽可能高的准确率判断其截获信号中是否存在无线隐蔽通信行为。上述过程可以表述为

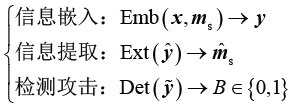

(1.1)

(1.1)

式(1.1)中的信息嵌入函数Emb的输入为载体对象x和隐秘信息 ,这里的载体对象主要包括链路层和物理层上的数据协议报文、信道编码码字、通信信号等含有冗余且可供修改的载体,不同的载体对象对应不同类型的无线隐蔽通信方案。函数Emb根据隐秘信息

,这里的载体对象主要包括链路层和物理层上的数据协议报文、信道编码码字、通信信号等含有冗余且可供修改的载体,不同的载体对象对应不同类型的无线隐蔽通信方案。函数Emb根据隐秘信息 对载体对象x进行修改,生成载密对象y。信息提取函数Ext为与信息嵌入函数Emb对应的隐秘信息提取函数。检测攻击函数Det以检测方从截获信号中提取的载密对象

对载体对象x进行修改,生成载密对象y。信息提取函数Ext为与信息嵌入函数Emb对应的隐秘信息提取函数。检测攻击函数Det以检测方从截获信号中提取的载密对象 为输入,生成检测结果B,其对无线隐蔽通信信道的检测能力依赖Willie对相应的正常无线通信载体对象

为输入,生成检测结果B,其对无线隐蔽通信信道的检测能力依赖Willie对相应的正常无线通信载体对象 的统计特性的掌握情况,其中,载体对象

的统计特性的掌握情况,其中,载体对象 是载体对象x在Willie处的形式。因此,从理论上看,无线隐蔽通信信道检测问题是对载密对象

是载体对象x在Willie处的形式。因此,从理论上看,无线隐蔽通信信道检测问题是对载密对象 是否服从于

是否服从于 的假设检验问题。而实际中的检测要复杂得多,Willie还可对通信场景、通信参与者、通信时机、载体选择等环境语义进行综合考虑,本书不对这些环境语义要素进行考虑。

的假设检验问题。而实际中的检测要复杂得多,Willie还可对通信场景、通信参与者、通信时机、载体选择等环境语义进行综合考虑,本书不对这些环境语义要素进行考虑。

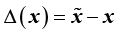

检测方对相应的载体对象统计特性的掌握情况与载体对象本身的性质有关。由于无线信道天然存在衰落等干扰,接收方接收到的无线信号与发送方发射的无线信号必定存在差异,这会导致从中提取的载体对象可能发生变化。对于载体对象x,记其在Willie处对应形式的偏差为 。若正常无线通信传输后载体对象没有发生变化,即

。若正常无线通信传输后载体对象没有发生变化,即 ,此时Willie对载体对象

,此时Willie对载体对象 的统计特性的掌握情况只有完全掌握与不掌握两类。不掌握相应的载体对象统计特性的Willie仅能通过正常无线通信是否被严重影响来发现无线隐蔽通信信道,检测攻击能力较弱;完全掌握相应的载体对象统计特性的 Willie 可直接判断载密对象

的统计特性的掌握情况只有完全掌握与不掌握两类。不掌握相应的载体对象统计特性的Willie仅能通过正常无线通信是否被严重影响来发现无线隐蔽通信信道,检测攻击能力较弱;完全掌握相应的载体对象统计特性的 Willie 可直接判断载密对象 是否服从于

是否服从于 ,检测攻击能力较强。若正常无线通信传输后载体对象发生变化,此时Willie对载体对象

,检测攻击能力较强。若正常无线通信传输后载体对象发生变化,此时Willie对载体对象 的统计特性的掌握情况可分为不掌握、部分掌握和完全掌握3类。其中,不掌握与完全掌握这两种情况与正常无线通信传输后载体对象没有发生变化相同,而部分掌握相应的载体对象统计特性的Willie一般已知载体对象

的统计特性的掌握情况可分为不掌握、部分掌握和完全掌握3类。其中,不掌握与完全掌握这两种情况与正常无线通信传输后载体对象没有发生变化相同,而部分掌握相应的载体对象统计特性的Willie一般已知载体对象 中偏差

中偏差 的大致统计特性,但无法确定其部分统计特征参数。此时,Willie只能选择某一个偏差使得载体对象

的大致统计特性,但无法确定其部分统计特征参数。此时,Willie只能选择某一个偏差使得载体对象 最接近载密对象

最接近载密对象 ,并判断载密对象

,并判断载密对象 是否服从于

是否服从于 。由于载体对象

。由于载体对象 和

和 存在差异,Willie的检测攻击能力弱于完全掌握相应载体对象统计特性的情形。

存在差异,Willie的检测攻击能力弱于完全掌握相应载体对象统计特性的情形。

需要指出的是,图1.5所描述的是一个标准通信场景下的无线隐蔽通信系统模型,仅涉及Alice、Bob和Willie这3个角色。其他通信场景下的无线隐蔽通信系统模型可在这一标准场景系统模型的基础上扩展得到,如Alice和Bob同时利用多根天线传输的MIMO场景以及包含一个Alice和多个Bob的多播通信场景等。

无线隐蔽通信是信息隐藏技术在无线通信领域的拓展,其性能衡量的方法可以参照无线通信和信息隐藏,其本质是一种具备隐蔽性的无线通信技术,因此其性能主要涉及隐蔽性和通信性能两方面。隐蔽性主要指载密无线通信难以与正常无线通信进行有效区分的性质,其是除了常规的通信安全增强手段,无线隐蔽通信安全性的具体体现,也是无线隐蔽通信最重要的性能指标之一。而通信性能决定了无线隐蔽通信的应用场景与可靠性,主要指无线隐蔽通信承载通信内容的能力。

在网络隐蔽通信研究中,性能指标通常细分为隐蔽性、通信容量和鲁棒性[152-153],也有研究者将其进一步细分为传输带宽、抗检测性、可靠性与实施代价[154-155]。参考网络隐蔽通信中定义的性能指标,考虑采用实施代价、抗检测性、可靠性和传输速率这4个性能指标来度量无线隐蔽通信。

(1)实施代价

实施代价是指无线隐蔽通信对作为载体的正常无线通信的影响。无线隐蔽通信的实施代价与其选择的载体对象有关。例如,部分链路层无线隐蔽通信通过修改协议保留字段嵌入隐秘信息,这些链路层保留字段被修改对正常无线通信过程没有影响,其没有实施代价;而部分物理层无线隐蔽通信通过修改信道编码码字或通信信号嵌入隐秘信息,对正常通信信息的解调译码造成了影响,其实施代价在隐蔽通信方法设计中需要考虑。无线隐蔽通信的实施代价过大将导致作为载体的正常无线通信受到显著影响,一方面有可能导致载体通信由于通信质量差而自动关闭,另一方面也有可能引起检测方的怀疑。实际上,无线隐蔽通信的实施代价通常受到主流通信协议中通信质量相关条款的约束。

(2)抗检测性

抗检测性指的是无线隐蔽通信信道抵御检测方对其存在性检测的能力,即检测方利用可能的统计模型等检测工具来辨别载密无线通信信号和正常无线通信信号。无线隐蔽通信信道的构建与检测是一个动态博弈的过程,因此,无线隐蔽通信信道的抗检测性事实上与检测方对正常无线通信统计特性的掌握情况和采取的测试方法有关。随着检测方掌握的正常无线通信统计特性和采取的测试方法日益完备,无线隐蔽通信信道的抗检测性此消彼长。同样地,对于掌握的正常无线通信统计特性和采取的测试方法均保持不变的检测方,无线隐蔽通信信道的抗检测性则随着载密对象与对应的载体对象在语法、语义、统计等特征上的差异的减小而提高。在实际研究中,无线隐蔽通信信道的抗检测性通常可以采用载密对象的统计特征来衡量。

(3)可靠性

可靠性是指无线隐蔽通信信道在传输隐秘信息过程中抵御各类主/被动信道干扰的能力。这些干扰可能来自信道衰落和噪声,也可能来自第三方的信号干扰设备。由于无线信道存在天然的信道干扰,因此,可靠性是无线隐蔽通信信道的基本指标,具有良好的可靠性能够有效保障其在不同场景下的应用能力。由于无线隐蔽通信信道依附于正常通信过程,其可靠性受选择的载体对象影响。若载体对象类型受到的信道干扰较小,对应的载密对象受到的干扰也较小,隐蔽通信信道的可靠性较好,反之则可靠性较差。实际研究中,无线隐蔽通信信道的可靠性一般用接收到的隐秘信息的误比特率来衡量。

(4)传输速率

传输速率是指无线隐蔽通信信道单位时间内传输的隐秘信息比特数。无线隐蔽通信信道的传输速率对其应用场景有决定性影响,传输速率较小的无线隐蔽通信信道不适用于大容量的隐秘信息应用场景。无线隐蔽通信信道的传输速率与载体对象的传输速率和载体利用率有关,对于利用同一载体对象的无线隐蔽通信信道,其传输速率与载体利用率成正比。在研究过程中,无线隐蔽通信信道的传输速率可以由载体传输速率与隐秘信息嵌入率的乘积来表示。

除了上述4个主要的性能指标,无线隐蔽通信还涉及行为隐蔽性、载体广泛性、方案可实施性、通信计算复杂度等其他次要性能指标。本书主要关注上述4个主要的性能指标。在实际的无线隐蔽通信算法设计中,其主要性能指标之间通常相互约束,无线隐蔽通信信道的抗检测性与可靠性的衡量均是在保持一定的实施代价和传输速率的前提下实现的。在实际研究中,一般固定一个或多个性能指标,用其余的性能指标来衡量隐蔽通信的性能表现。

[1] 中华人民共和国工业和信息化部运行监测协调局. 2022年通信业统计公报[R/OL]. (2023-01-19) [2025-11-20].

[2] 中国互联网络信息中心. 第52次中国互联网络发展状况统计报告[R/OL]. (2023-08-28)[2025- 11-20].

[3] CSISZÁR I, KORNER J. Broadcast channels with confidential messages[J]. IEEE Transactions on Information Theory, 1978, 24(3): 339-348.

[4] 陶遵臣, 吴聪. 揭秘嗅探盗刷类案件[N]. 人民公安报, 2018-10-22.

[5] 张国栋. 多方合力加大防范 杜绝短信嗅探泛滥[N]. 中国商报, 2018-10-23.

[6] 王丽美. 破除“短信嗅探”威胁刻不容缓[N]. 湖南日报, 2019-05-10.

[7] 三亚侦破利用“嗅探”设备盗刷银行卡案[N]. 中国防伪报道, 2020-12-20.

[8] 李颖. 手机遭盗刷银行卡警方捣毁“黑科技”团伙[J]. 中国质量万里行, 2020, 2: 54-55.

[9] 唐晓婷, 鲍亮, 俞少华. 网络欺诈手段及金融反欺诈技术研究[C]. 2019互联网安全与治理论坛, 2019: 3.

[10] 熊纬辉, 付樱. 利用“短信嗅探”技术实施网络侵财犯罪刍议[J]. 江苏警官学院学报, 2019, 34(3): 53-59.

[11] 熊纬辉, 付樱. 对利用非接触式“短信嗅探”技术实施网络侵财犯罪的若干思考[J]. 武汉公安干部学院学报, 2019, 33(2): 55-59.

[12] 熊纬辉, 付樱. 利用非接触式“短信嗅探”技术实施网络侵财犯罪的若干思考[J]. 江西警察学院学报, 2019, 3: 21-26.

[13] 陈发堂, 赵昊明, 吴晓龙, 等. 移动网络用户隐私与信息安全研究[J]. 南京邮电大学学报(自然科学版), 2020, 40(2): 35-40.

[14] 殷仁杰. 利用“短信嗅探”技术实施网络侵财犯罪初探[J]. 山西省政法管理干部学院学报, 2020, 33(2): 98-101.

[15] 刘在爽, 王坚, 孙瑞, 等. 无线通信物理层安全技术综述[J]. 通信技术, 2014, 47(2): 128-135.

[16] 吴文玲, 冯登国, 张文涛. 分组密码的设计与分析[M]. 北京: 清华大学出版社, 2009.

[17] LIU G, YANG W, LIU W, et al. Designing S-boxes based on 3-D four-wing autonomous chaotic system[J]. Nonlinear Dynamics, 2015, 82(4): 1867-1877.

[18] 张斌, 徐超, 冯登国. 流密码的设计与分析: 回顾, 现状与展望[J]. 密码学报, 2016, 3(6): 527-545.

[19] KAHN D. The history of steganography[C]. Information Hiding, 1996: 1-5.

[20] SIMON M K, OMURA J K, SCHOLTZ R A, et al. Spread spectrum communications handbook[M]. America: Citeseer, 1994.

[21] ZIELINSKA E, SZCZYPIORSKI K. Direct sequence spread spectrum steganographic scheme for IEEE 802.15.4[C]. 2011 Third International Conference on Multimedia Information Networking and Security, 2011: 586-590.

[22] 洪涛, 宋茂忠. 一种基于天线虚拟运动的跳空扩频调制方法[J]. 南京航空航天大学学报, 2011.

[23] KANG T, LI X, YU C, et al. A survey of security mechanisms with direct sequence spread spectrum signals[J]. Journal of Computing Science and Engineering, 2013, 7(3): 187-197.

[24] SODERI S, MUCCHI L, HÄMÄLÄINEN M, et al. Physical layer security based on spread-spectrum watermarking and jamming receiver[J]. Transactions on Emerging Telecommunications Technologies, 2017, 28(7): e3142.

[25] 杨光. 水下无线通信网络安全关键技术研究[D]. 青岛: 中国海洋大学, 2012.

[26] CURRIVAN B J, YOUSEF N R, KOLZE T J, et al. Cancellation of burst noise in a communication system with application to S-CDMA[Z]. Google Patents. 2013.

[27] 杨宇晓, 周建江, 陈军, 等. 基于最大条件熵的射频隐身数据链猝发通信模型[J]. 航空学报, 2014, 35(5): 1385-1393.

[28] SUN J, LI X. Carrier frequency offset synchronization algorithm for short burst communication system[C]. 2016 IEEE 13th International Conference on Signal Processing (ICSP), 2016: 1231-1235.

[29] SANGEETHAPRIYA N, SASIKALA R, SRINIVASAN A. Burst communication by using self-adaptive buffer allocation with energy-efficient in-body sensor networks[J]. International Journal of Biomedical Engineering and Technology, 2018, 26(3-4): 325-340.

[30] DALY M P, DALY E L, BERNHARD J T. Demonstration of directional modulation using a phased array[J]. IEEE Transactions on Antennas and Propagation, 2010, 58(5): 1545-1550.

[31] HONG T, SONG M Z, LIU Y. Dual-beam directional modulation technique for physical-layer secure communication[J]. IEEE Antennas and Wireless Propagation Letters, 2011, 10: 1417-1420.

[32] 洪涛, 宋茂忠, 刘渝. 一种基于方向调制的双波束扩频安全通信系统[J]. 电子与信息学报, 2011, 33(10): 2317.

[33] DING Y, FUSCO V F. A vector approach for the analysis and synthesis of directional modulation transmitters[J]. IEEE Transactions on Antennas and Propagation, 2013, 62(1): 361-370.

[34] 洪涛, 宋茂忠, 刘渝. 多目标遗传算法方向调制物理层安全通信信号设计[J]. 应用科学学报, 2014, 32(1): 51-56.

[35] DING Y, FUSCO V. Orthogonal vector approach for synthesis of multi-beam directional modulation transmitters[J]. IEEE Antennas and Wireless Propagation Letters, 2015, 14: 1330-1333.

[36] DING Y, FUSCO V F. MIMO-inspired synthesis of directional modulation systems[J]. IEEE Antennas and Wireless Propagation Letters, 2015, 15: 580-584.

[37] HAFEZ M, ARSLAN H. On directional modulation: an analysis of transmission scheme with multiple directions[C]. 2015 IEEE International Conference on Communication Workshop (ICCW), 2015: 459-463.

[38] ZHAO N, YU F R, LI M, et al. Physical layer security issues in interference-alignment-based wireless networks[J]. IEEE Communications Magazine, 2016, 54(8): 162-168.

[39] 束锋, 吴肖敏, 尤肖虎, 等. 基于方向调制的物理层安全无线传输原理、关键技术与未来应用[J]. 中国科学: 信息科学, 2017, 47(9): 1209-1225.

[40] LAMPSON B W. A note on the confinement problem[J]. Communications of the Acm, 1973, 16(10): 613-615.

[41] BAUER M. New covert channels in HTTP: adding unwitting Web browsers to anonymity sets[C]. Proceedings of the 2003 ACM Workshop on Privacy in the Electronic Society, 2003: 72-78.

[42] QIU L, ZHANG Y, WANG F, et al. Trusted computer system evaluation criteria[C]. National Computer Security Center, 1985.

[43] GIRLING C G. Covert channels in LAN's[J]. IEEE Transactions on Software Engineering, 1987, 13(2): 292-296.

[44] MAZURCZYK W, KARAS M, SZCZYPIORSKI K. SkyDe: a Skype-based steganographic method[J]. arXiv preprint arXiv:1301.3632, 2013.

[45] TOMAR N, GAUR M S. Information theft through covert channel by exploiting HTTP post method[C]. 2013 Tenth International Conference on Wireless and Optical Communications Networks (WOCN), 2013: 1-5.

[46] WENDZEL S, KELLER J. Hidden and under control: a survey and outlook on covert channel-internal control protocols[J]. Annals of Telecommunications, 2014, 69(7-8): 417-430.

[47] GIANVECCHIO S, WANG H, WIJESEKERA D, et al. Model-based covert timing channels: automated modeling and evasion[C]. International Workshop on Recent Advances in Intrusion Detection, 2008: 211-230.

[48] KOTHARI K, WRIGHT M. Mimic: an active covert channel that evades regularity-based detection[J]. Computer Networks the International Journal of Computer & Telecommunications Networking, 2010, 57(3): 647-657.

[49] WALLS R J, KOTHARI K, WRIGHT M. Liquid: a detection-resistant covert timing channel based on IPD shaping[J]. Computer Networks, 2011, 55(6): 1217-1228.

[50] LIU W, LIU G, ZHAI J, et al. Designing analog fountain timing channels: undetectability, robustness, and model-adaptation[J]. IEEE Transactions on Information Forensics & Security, 2017, 11(4): 677-690.

[51] FRIKHA L, TRABELSI Z, EL-HAJJ W. Implementation of a covert channel in the 802.11 header[C]. 2008 International Wireless Communications and Mobile Computing Conference (IWCMC '08), 2008: 594-599.

[52] SZCZYPIORSKI K, MAZURCZYK W. Hiding data in OFDM symbols of IEEE 802.11 networks[C]. International Conference on Multimedia Information Networking and Security, 2010: 835-840.

[53] SZCZYPIORSKI K, MAZURCZYK W. Steganography in IEEE 802.11 OFDM symbols[J]. Security & Communication Networks, 2011, 9(2).

[54] ZHAO H. Covert channels in 802.11e wireless networks[C]. Wireless Telecommunications Symposium (WTS), 2014: 1-5.

[55] REZAEI F, HEMPEL M, PENG D, et al. Analysis and evaluation of covert channels over LTE advanced[C]. Wireless Communications and Networking Conference (WCNC), IEEE, 2013: 1903-1908.

[56] GRABSKA I, SZCZYPIORSKI K. Steganography in long term evolution systems[C]. Security and Privacy Workshops, 2014: 92-99.

[57] LIU J, CHEN W, WEN Y. A Robust and flexible covert channel in LTE-A system[C]. Journal of Physics: Conference Series, 2018: 062027.

[58] HE Z, HUANG L, YANG W, et al. A novel covert channel in LTE-A system[C]. 2016 5th International Conference on Computer Science and Network Technology (ICCSNT), 2016: 662-666.

[59] GRABSKI S, SZCZYPIORSKI K. Network steganalysis: detection of steganography in IEEE 802.11 wireless networks[C]. International Congress on Ultra Modern Telecommunications and Control Systems and Workshops, 2013: 13-19.

[60] SZCZYPIORSKI K, JANICKI A, WENDZEL S. "The Good, The Bad And The Ugly": evaluation of Wi-Fi steganography[J]. Computer Science, 2015.

[61] WANG Z, HUANG L, YANG W, et al. An entropy-based method for detection of covert channels over LTE[C]. 2018 IEEE 22nd International Conference on Computer Supported Cooperative Work in Design (CSCWD), 2018: 872-877.

[62] WANG Z, HUANG L, YANG W, et al. A classifier method for detection of covert channels over LTE[C]. 2017 International Conference on Cyber-Enabled Distributed Computing and Knowledge Discovery (CyberC), 2017: 454-460.

[63] KHO T. Steganography in the 802.15. 4 physical layer[J]. UC Berkeley, 2007.

[64] MEHTA A M, LANZISERA S, PISTER K S J. Steganography in 802.15.4 wireless communication[C]. International Symposium on Advanced Networks and Telecommunication Systems, 2008: 1-3.

[65] NAIN A K, RAJALAKSHMI P. A reliable covert channel over IEEE 802.15. 4 using steganography[C]. 2016 IEEE 3rd World Forum on Internet of Things (WF-IoT), 2016: 711-716.

[66] HARLEY P M, TUMMALA M, MCEACHEN J C. High-throughput covert channels in adaptive rate wireless communication systems[C]. 2019 International Conference on Electronics, Information, and Communication (ICEIC), 2019: 1-7.

[67] BASH B A, GOECKEL D, TOWSLEY D. Limits of reliable communication with low probability of detection on AWGN channels[J]. IEEE Journal on Selected Areas in Communications, 2013, 31(9): 1921-1930.

[68] BASH B A, GOECKEL D, TOWSLEY D, et al. Hiding information in noise: fundamental limits of covert wireless communication[J]. IEEE Communications Magazine, 2015, 53(12): 26-31.

[69] CHE P H, BAKSHI M, JAGGI S. Reliable deniable communication: hiding messages in noise[C]. 2013 IEEE International Symposium on Information Theory, 2013: 2945-2949.

[70] BLOCH M R. Covert communication over noisy channels: a resolvability perspective[J]. IEEE Transactions on Information Theory, 2016, 62(5): 2334-2354.

[71] HE B, YAN S, ZHOU X, et al. On covert communication with noise uncertainty[J]. IEEE Communications Letters, 2017, 21(4): 941-944.

[72] GRABSKI S, SZCZYPIORSKI K. Steganography in OFDM symbols of fast IEEE 802.11n networks[C]. Security and Privacy Workshops, 2013: 158-164.

[73] PRAVEENKUMAR P, THENMOZHI K K, Vivekhanandan S, et al. Intersect embedding on OFDM channel—a stego perspective[C]. Information & Communication Technologies, 2013: 1211-1214.

[74] HIJAZ Z, FROST V S. Exploiting OFDM for covert communication[C]. Military Communications Conference, 2010: 2149-2155.

[75] CLASSEN J, SCHULZ M, HOLLICK M. Practical covert channels for WiFi systems[C]. 2015 IEEE Conference on Communications and Network Security (CNS), 2015: 209-217.

[76] ÇEK M E, SAVACI F A. Stable non-Gaussian noise parameter modulation in digital communication[J]. Electronics Letters, 2009, 45(24): 1256-1257.

[77] CEK M E. Covert communication using skewed α-stable distributions[J]. Electronics Letters, 2014, 51(1): 116-118.

[78] XU Z J, GONG Y, WANG K, et al. Covert digital communication systems based on joint normal distribution[J]. Iet Communications, 2017, 11(8): 1282-1290.

[79] KITANO T, IWAI H, SASAOKA H. A wireless steganography technique by embedding DS-SS signal in digital mobile communication systems[J]. Science & Engineering Review of Doshisha University, 2011, 52: 127-134.

[80] DUTTA A, SAHA D, GRUNWALD D, et al. Secret agent radio: covert communication through dirty constellations[C]. International Conference on Information Hiding, 2012: 160-175.

[81] HOKAI K, SASAOKA H, IWAI H. Wireless steganography using MIMO system[C]. IEEE Fifth International Conference on Communications and Electronics, 2014: 560-565.

[82] XU G, YANG W, HUANG L. Hybrid covert channel in LTE-A: modeling and analysis[J]. Journal of Network and Computer Applications, 2018, 111: 117-126.

[83] WANG Z K, HUANG L S, YANG W, et al. A hybrid covert channel over LTE-A system[C]. 3rd International Conference on Wireless Communication and Sensor Networks (WCSN 2016), 2016: 374-378.

[84] YAN X. Information hiding capacity model based on error-correcting codes[J]. Computer Engineering, 2010, 36(3): 172-173.

[85] MA H, YI X, WU X, et al. A capacity self-adaption information hiding algorithm based on RS code[C]. 2014 International Conference on Multisensor Fusion and Information Integration for Intelligent Systems (MFI), 2014: 1-8.

[86] GRABSKA I, SZCZYPIORSKI K. Steganography in WiMAX networks[C]. International Congress on Ultra Modern Telecommunications and Control Systems and Workshops, 2013: 20-27.

[87] KER A D, PEVNÝ T, KODOVSKÝ J, et al. The square root law of steganographic capacity[C]. Proceedings of the 10th ACM Workshop on Multimedia and Security, 2008: 107-116.

[88] KER A D. The square root law of steganography: bringing theory closer to practice[C]. Proceedings of the 5th ACM Workshop on Information Hiding and Multimedia Security, 2017: 33-44.

[89] WANG L, WORNELL G W, ZHENG L. Limits of low-probability-of-detection communication over a discrete memoryless channel[C]. 2015 IEEE International Symposium on Information Theory (ISIT), 2015: 2525-2529.

[90] WANG L, WORNELL G W, ZHENG L. Fundamental limits of communication with low probability of detection[J]. IEEE Transactions on Information Theory, 2016, 62(6): 3493-3503.

[91] ARUMUGAM K S K, BLOCH M R. Keyless covert communication over multiple-access channels[C]. 2016 IEEE International Symposium on Information Theory (ISIT), 2016: 2229-2233.

[92] ARUMUGAM K S K, BLOCH M R. Covert communication over a K-user multiple-access channel[J]. IEEE Transactions on Information Theory, 2019, 65(11): 7020-7044.

[93] BASH B A, GOECKEL D, TOWSLEY D. LPD communication when the warden does not know when[C]. IEEE International Symposium on Information Theory, 2014: 606-610.

[94] GOECKEL D, BASH B, GUHA S, et al. Covert communications when the warden does not know the background noise power[J]. IEEE Communications Letters, 2016, 20(2): 236-239.

[95] LEE S, BAXLEY R J, WEITNAUER M A, et al. Achieving undetectable communication[J]. IEEE Journal of Selected Topics in Signal Processing, 2015, 9(7): 1195-1205.

[96] SOBERS T V, BASH B A, GOECKEL D, et al. Covert communication with the help of an uninformed jammer achieves positive rate[C]. Asilomar Conference on Signals, Systems and Computers, 2015: 625-629.

[97] SOLTANI R, BASH B, GOECKEL D, et al. Covert single-hop communication in a wireless network with distributed artificial noise generation[C]. 2014 52nd Annual Allerton Conference on Communication, Control, and Computing (Allerton), 2014: 1078-1085.

[98] SOLTANI R, GOECKEL D, TOWSLEY D, et al. Covert wireless communication with artificial noise generation[J]. IEEE Transactions on Wireless Communications, 2018, 17(11): 7252-7267.

[99] LIU Z, LIU J, ZENG Y, et al. On covert communication with interference uncertainty[C]. 2018 IEEE International Conference on Communications (ICC), 2018: 1-6.

[100] HE B, YAN S, ZHOU X, et al. Covert wireless communication with a poisson field of interferers[J]. IEEE Transactions on Wireless Communications, 2018, 17(9): 6005-6017.

[101] SHMUEL O, COHEN A, GUREWITZ O. Jamming strategies in covert communication[C]. International Symposium on Cyber Security Cryptography and Machine Learning, 2019: 1-15.

[102] YAN S, ZHOU X, YANG N, et al. Artificial-noise-aided secure transmission in wiretap channels with transmitter-side correlation[J]. IEEE Transactions on Wireless Communications, 2016, 15(2): 8286- 8297.

[103] HU J, SHAHZAD K, YAN S, et al. Covert communications with a full-duplex receiver over wireless fading channels[C]. 2018 IEEE International Conference on Communications (ICC), 2018: 1-6.

[104] SHAHZAD K, ZHOU X, YAN S, et al. Achieving covert wireless communications using a full-duplex receiver[J]. IEEE Transactions on Wireless Communications, 2018, 17(12): 8517-8530.

[105] SHU F, XU T, HU J, et al. Delay-constrained covert communications with a full-duplex receiver[J]. IEEE Wireless Communications Letters, 2019, 8(3): 813-816.

[106] HU J, YAN S, ZHOU X, et al. Covert communication achieved by a greedy relay in wireless networks[J]. IEEE Transactions on Wireless Communications, 2018, 17(7): 4766-4779.

[107] HU J, YAN S, SHU F, et al. Covert transmission with a self-sustained relay[J]. IEEE Transactions on Wireless Communications, 2019, 18(8): 4089-4102.

[108] SHAHZAD K. Relaying via cooperative jamming in covert wireless communications[C]. 2018 12th International Conference on Signal Processing and Communication Systems (ICSPCS), 2018: 1-6.

[109] ARUMUGAM K S K, BLOCH M R, WANG L. Covert communication over a physically degraded relay channel with non-colluding wardens[C]. 2018 IEEE International Symposium on Information Theory (ISIT), 2018: 766-770.

[110] SHEIKHOLESLAMI A, GHADERI M, TOWSLEY D, et al. Multi-hop routing in covert wireless networks[J]. IEEE Transactions on Wireless Communications, 2018, 17(6): 3656-3669.

[111] WANG J, TANG W, ZHU Q, et al. Covert communication with the help of relay and channel uncertainty[J]. IEEE Wireless Communications Letters, 2018, 8(1): 317-320.

[112] LEE S, BAXLEY R J, MCMAHON J B, et al. Achieving positive rate with undetectable communication over MIMO rayleigh channels[C]. IEEE Sensor Array and Multichannel Signal Processing Workshop, 2014: 257-260.

[113] ABDELAZIZ A, KOKSAL C E. Fundamental limits of covert communication over MIMO AWGN channel[C]. 2017 IEEE Conference on Communications and Network Security (CNS), 2017: 1-9.

[114] ARUMUGAM K S K, BLOCH M R. Covert communication over broadcast channels[C]. 2017 IEEE Information Theory Workshop (ITW), 2017: 299-303.

[115] ARUMUGAM K S K, BLOCH M R. Embedding covert information in broadcast communications[J]. IEEE Transactions on Information Forensics and Security, 2019, 14(10): 2787-2801.

[116] TAN V Y, LEE S-H. Time-division is optimal for covert communication over some broadcast channels[J]. IEEE Transactions on Information Forensics and Security, 2018, 14(5): 1377-1389.

[117] YAN S, HE B, CONG Y, et al. Covert communication with finite blocklength in AWGN channels[C]. 2017 IEEE International Conference on Communications (ICC), 2017: 1-6.

[118] YAN S, HE B, ZHOU X, et al. Delay-intolerant covert communications with either fixed or random transmit power[J]. IEEE Transactions on Information Forensics and Security, 2018, 14(1): 129-140.

[119] SHAHZAD K, ZHOU X, YAN S. Covert communication in fading channels under channel uncertainty[C]. 2017 IEEE 85th Vehicular Technology Conference (VTC Spring), 2017: 1-5.

[120] ZHOU X, YAN S, HU J, et al. Joint optimization of a UAV's trajectory and transmit power for covert communications[J]. IEEE Transactions on Signal Processing, 2019, 67(16): 4276-4290.

[121] LIU Z, LIU J, ZENG Y, et al. Covert wireless communications in IoT systems: hiding information in interference[J]. IEEE Wireless Communications, 2018, 25(6): 46-52.

[122] TANG H, WANG J, ZHENG Y R. Covert communications with extremely low power under finite block length over slow fading[C]. IEEE INFOCOM 2018-IEEE Conference on Computer Communications Workshops (INFOCOM WKSHPS), 2018: 657-661.

[123] WANG L. The continuous-time Poisson channel has infinite covert communication capacity[C]. 2018 IEEE International Symposium on Information Theory (ISIT), 2018: 756-760.

[124] WANG L. On covert communication over infinite-bandwidth Gaussian channels[C]. 2018 IEEE 19th International Workshop on Signal Processing Advances in Wireless Communications (SPAWC), 2018: 1-5.

[125] ZHANG Q E, BAKSHI M, JAGGI S. Covert communication over adversarially jammed channels[C]. 2018 IEEE Information Theory Workshop (ITW), 2018: 1-5.

[126] ZHENG T X, WANG H M, NG D W K, et al. Multi-antenna covert communications in random wireless networks[J]. IEEE Transactions on Wireless Communications, 2019, 18(3): 1974-1987.

[127] SHAHZAD K, ZHOU X. Covert communication in backscatter radio[C]. Proc IEEE ICC, 2019: 1-6.

[128] SHABSIGH G, FROST V S. Covert communications in wideband OFDMA primary networks[C]. IEEE GLOBECOM Workshops, 2015: 1-7.

[129] AHMED A, SAVACI F A. Measure of covertness based on the imperfect synchronization of an eavesdropper in random communication systems[C]. Electrical and Electronics Engineering (ELECO), 2017 10th International Conference on, 2017: 638-641.

[130] AHMED A, SAVACI F A. Synchronisation of alpha-stable levy noise-based random communication system[J]. IET Communications, 2017, 12(3): 276-282.

[131] AHMED A, SAVACI F A. On optimizing fractional lower order covariance based synchronization method for random communication systems[C]. 2018 26th Signal Processing and Communications Applications Conference (SIU), 2018: 1-4.

[132] AHMED A, SAVACI F A. Random communication system based on skewed alpha-stable levy noise shift keying[J]. Fluctuation and Noise Letters, 2017, 16(3).

[133] WANG X, LIU Y, LU X, et al. Covert MIMO: a covert uplink transmission scheme for MIMO systems[C]. 2017 IEEE International Conference on Communications (ICC), 2017: 1-6.

[134] REZAEI F, HEMPEL M, PENG D, et al. Analysis and evaluation of covert channels over LTE advanced[C]. 2013 IEEE Wireless Communications and Networking Conference (WCNC), 2013: 1903-1908.

[135] GRABSKA I, SZCZYPIORSKI K. Steganography in long term evolution systems[C]. 2014 IEEE Security and Privacy Workshops, 2014: 92-99.

[136] WANG Z K, HUANG L S, YANG W, et al. A Hybrid covert channel over LTE-A system[C]. International Conference on Wireless Communication & Sensor Networks, 2017: 374-378.

[137] LIU J, CHEN W, WEN Y. A robust and flexible covert channel in LTE-A system[C]. Journal of Physics: Conference Series, 2018: 1-8.

[138] FRIKHA L, TRABELSI Z, EL-HAJJ W. Implementation of a covert channel in the 802.11 header[C]. International Wireless Communications and Mobile Computing Conference, 2008: 594-599.

[139] GONÇALVES R A S. A mac layer covert channel in 802.11 networks[D]. Monterey, California: Naval Postgraduate School, 2011.

[140] ZHAO H. Covert channels in 802.11e wireless networks[C]. 2014 Wireless Telecommunications Symposium, 2014: 1-5.

[141] YAN X H. Information hiding capacity model based on error-correcting codes[J]. Computer Engineering, 2010, 36(3): 172-173.

[142] TAN X B K, DU W. Cryptographic link signatures for spectrum usage authentication in cognitive radio[C]. Acm Conference on Wireless Network Security, 2011: 79-90.

[143] KHO T. Steganography in the 802.15.4 Physical Layer[R]. Technical Report, 2007.

[144] MEHTA A M, LANZISERA S, PISTER K. Steganography in 802.15.4 wireless communication[C]. 2nd International Symposium on Advanced Networks and Telecommunication Systems, 2008 (ANTS '08), 2008: 1-3.

[145] ZIELINSKA E, SZCZYPIORSKI K. Direct sequence spread spectrum steganographic scheme for IEEE 802.15.4[C]. 2011 Third International Conference on Multimedia Information Networking and Security, 2011: 586-590.

[146] HIJAZ Z, FROST V S. Exploiting OFDM systems for covert communication[C]. 2010-MILCOM (2010 Military Communications Conference), 2010: 2149-2155.

[147] GRABSKI S, SZCZYPIORSKI K. Steganography in OFDM symbols of fast IEEE 802.11n networks[C]. IEEE Security and Privacy Workshops, 2013: 158-164.

[148] DUTTA A, SAHA D, GRUNWALD D, et al. Secret agent radio: covert communication through dirty constellations[C]. International Workshop on Information Hiding, 2012: 160-175.

[149] CAO P C, LIU W, LIU G, et al. A wireless covert channel based on constellation shaping modulation[J]. Security and Communication Networks, 2018, 2018: 1-15.

[150] 季宪瑞. 基于物理层的数字隐蔽通信技术的研究[D]. 杭州: 浙江工业大学, 2019.

[151] SIMMONS G J. The prisoners’ problem and the subliminal channel[C]. Advances in Cryptology, 1984: 51-67.

[152] ZHAO H, SHI Y Q, ANSARI N. Steganography in streaming multimedia over networks[M]. Transactions on Data Hiding and Multimedia Security VII. Springer. 2012: 96-114.

[153] HOUMANSADR A, BORISOV N. CoCo: coding-based covert timing channels for network flows[C]. International Workshop on Information Hiding, 2011: 314-328.

[154] FRACZEK W, SZCZYPIORSKI K. Steg blocks: ensuring perfect undetectability of network steganography [C]. 2015 10th International Conference on Availability, Reliability and Security, 2015: 436-441.

[155] MAZURCZYK W, WENDZEL S, AZAGRA VILLARES I, et al. On importance of steganographic cost for network steganography[J]. Security and Communication Networks, 2016, 9(8): 781-790.